BGP Vortex: Un nuevo y sutil ataque que amenaza la estabilidad de Internet

13/11/2025

Por: Celsa Sánchez, Alejandro Acosta

Introducción

El Protocolo BGP (Border Gateway Protocol) es la columna vertebral de Internet, responsable de dirigir el tráfico entre los distintos sistemas autónomos (AS) lo que es igual a cualquier sitio en Internet. Aunque los ataques de secuestro de BGP son una amenaza conocida, una nueva forma de ataque, conocida como “BGP Vortex”, representa un desafío particularmente insidioso para la estabilidad de la red. Este ataque, presentado por primera vez en la conferencia USENIX Security en agosto 2025, explota extensiones estándar del BGP para inducir una denegación de servicio (DoS) por sobrecarga de mensajes de actualización.

A diferencia de los secuestros tradicionales que redirigen el tráfico, el BGP Vortex no manipula las rutas para interceptar datos, sino que las desestabiliza para generar una tormenta de mensajes (de allí toma su nombre Vortex) que colapsa la capa de control de los enrutadores. Lo que lo hace particularmente peligroso es que utiliza mensajes de BGP completamente legítimos y estándares, lo que le permite eludir las defensas de seguridad actuales como BGPSEC y RPKI.

Sobre el ataque BGP Vortex

Es un ataque que ocasiona un fenómeno en el que sistemas autónomos interconectados quedan atrapados en un estado de oscilaciones de ruta persistentes. Estas oscilaciones no solo sobrecargan los enrutadores de los sistemas autónomos en el vórtice, sino que también provocan una oleada de anuncios de ruta que se difunde por Internet y posiblemente sobrecargue otros enrutadores de sistemas autónomos que no forman parte del vórtice.

Mecanismo del ataque

El BGP Vortex se basa en la manipulación de dos comunidades BGP ampliamente utilizadas para la ingeniería de tráfico:

- “Lower Local Pref Below Peer” (Reducir Preferencia Local por debajo del Par): Esta comunidad, al ser adjuntada a un anuncio de ruta, instruye a un par (peer) BGP a reducir la preferencia local de dicha ruta por debajo de la preferencia que tendría la misma ruta recibida de otros pares.

- “Selective NOPEER”: Esta comunidad indica a un sistema autónomo que no anuncie una ruta recibida a ciertos pares.

El ataque aprovecha una configuración particular entre tres sistemas autónomos (AS) vulnerables que son pares entre sí y que utilizan estas comunidades. El atacante, mediante el envío de tres mensajes de actualización específicos (mensajes BGP Update), induce a estos AS a entrar en un ciclo vicioso de oscilaciones de enrutamiento.

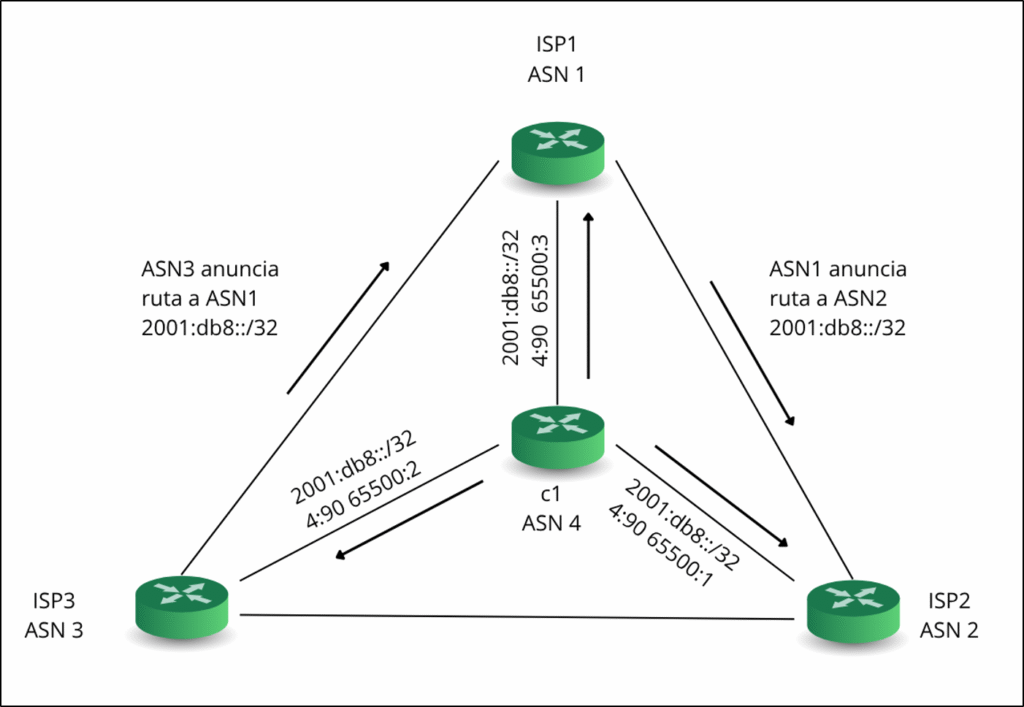

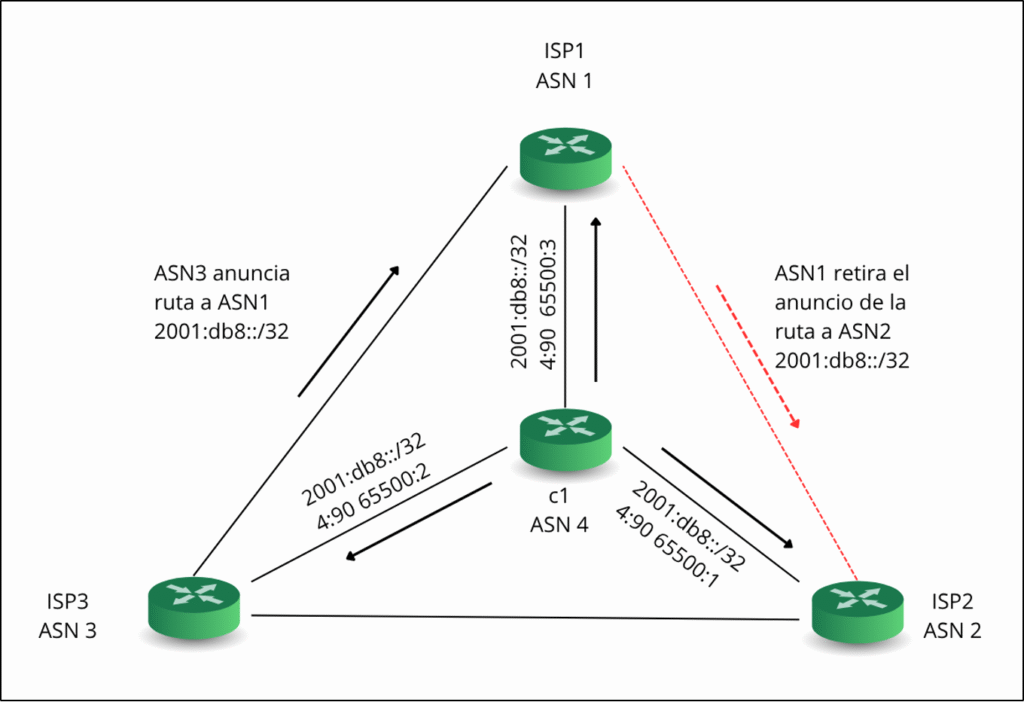

- Activación de la oscilación: Un atacante envía un mensaje de actualización a un AS vulnerable. Este mensaje, que contiene las comunidades maliciosas, causa una cascada de anuncios y retiradas de rutas entre los tres AS.

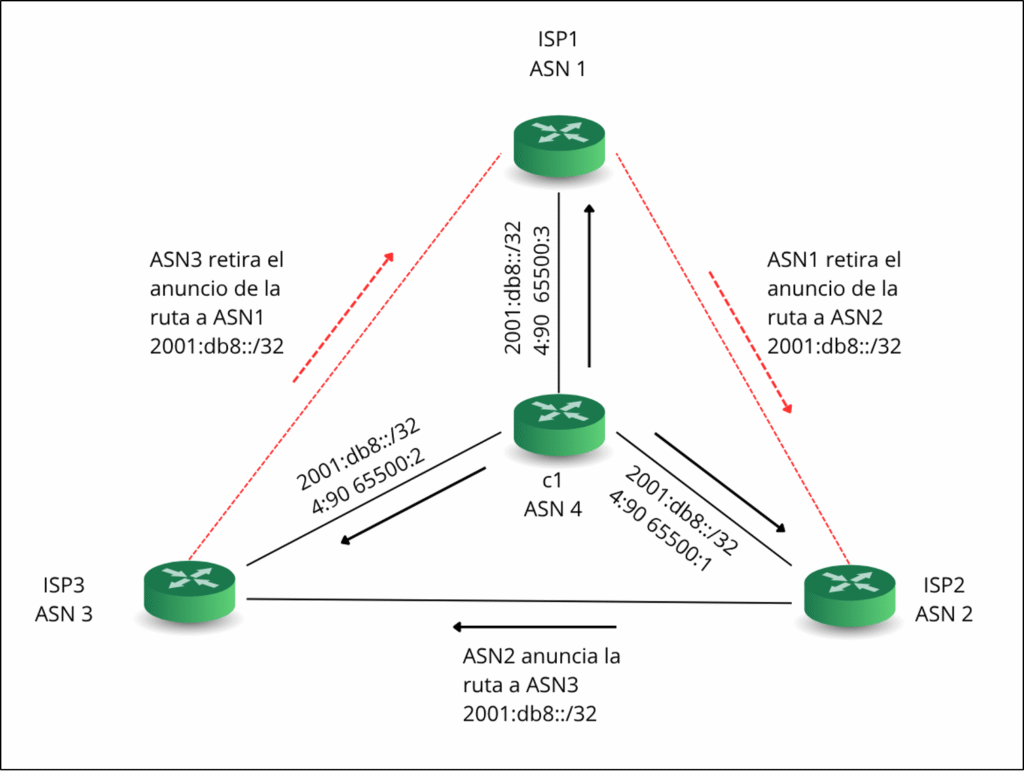

- Creación del bucle: La configuración y las políticas de enrutamiento de los tres AS reaccionan a los mensajes de manera que se crea un bucle infinito. La ruta se anuncia y retira repetidamente entre los tres pares.

- Generación de la tormenta de actualizaciones: La oscilación se amplifica a medida que se propaga por las “ramas” de la red. Cada vez que la ruta cambia dentro del bucle, se genera una nueva oleada de mensajes BGP UPDATE que se propagan a miles de redes en los conos de clientes de los AS afectados. Esto puede generar miles de actualizaciones por segundo.

Impacto y consecuencias

La razón por la cual este ataque puede ser tan grave es que el mismo no utiliza nada fuera de las reglas y paquetes de BGP, no existen paquetes malformados ni maliciosos, es tan solo una técnica de manipulación de Comunidades BGP + Mensajes BGP Updates.

(Acceso libre, no requiere suscripción)

El BGP Vortex puede causar graves interrupciones en Internet:

- Sobrecarga de enrutadores: El torrente de mensajes BGP UPDATE satura la capa de control de los enrutadores, que deben procesar cada anuncio y retirada (update y withdraw). Esto consume una gran cantidad de CPU y recursos de memoria, provocando una ralentización generalizada.

- Averías en la capa de datos: La sobrecarga en la capa de control puede hacer que las tablas de reenvío de los enrutadores queden en estados inconsistentes. Esto puede causar bucles de reenvío intermitentes, lo que a su vez provoca congestión de enlaces y pérdida de paquetes, afectando gravemente la conectividad.

- Inestabilidad de Internet: El efecto dominó de la tormenta de actualizaciones puede extenderse más allá de las redes objetivo-iniciales. Un solo BGP Vortex podría desestabilizar grandes segmentos de la infraestructura de Internet, afectando a numerosos usuarios y servicios.

Flujo del ataque

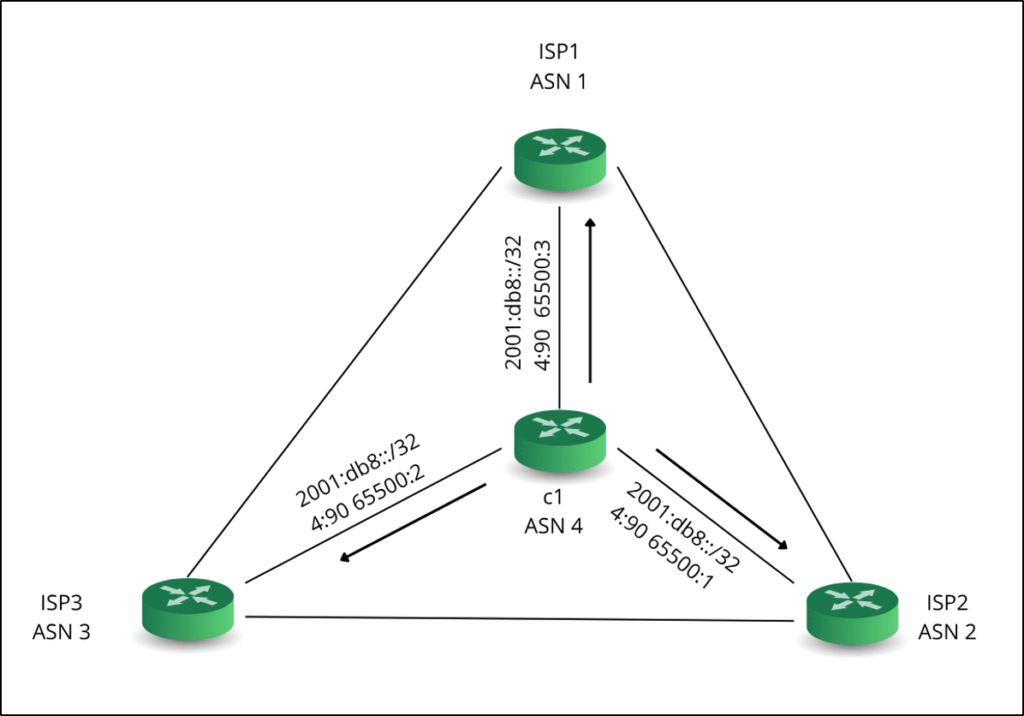

El escenario ilustra cómo la combinación de comunidades “Lower Local Pref” y “Selective NOPEER” puede provocar una oscilación persistente de rutas entre tres sistemas autónomos (AS 1, AS 2, AS 3) conectados en una topología triangular.

El atacante (AS 4, cliente multihomed) utiliza estas comunidades para manipular la selección y propagación de rutas.

Etapa 1. Inyección inicial del prefijo por el cliente (AS 4)

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.