Atributos BGP Obsoletos en la Región de LACNIC

28/01/2025

Por Guillermo Pereyra, Analista de Seguridad en LACNIC y Elisa Peirano, Analista de datos I+D en LACNIC

En 2023, se observó la caída de numerosas sesiones BGP debido a la presencia de atributos obsoletos en los anuncios BGP. Este incidente, que afectó la conectividad de diversos sistemas autónomos (AS), puso en manifiesto la importancia de mantener una infraestructura de enrutamiento robusta y actualizada.

¿Qué son los atributos BGP?

El protocolo BGP (Border Gateway Protocol) es fundamental para el funcionamiento de Internet, ya que permite a los AS intercambiar información de rutas. Los mensajes BGP UPDATE son clave en este proceso, ya que anuncian nuevas rutas, modifican las existentes o retiran las que ya no son válidas. Estos mensajes incluyen atributos que describen las características de la ruta, como el prefijo IP y la lista de AS por los que pasa el tráfico.

Con el tiempo, algunos atributos BGP se vuelven obsoletos debido a avances tecnológicos o cambios en las necesidades operativas. La IANA y los grupos de trabajo del IETF se encargan de gestionar la creación y obsolescencia de estos atributos.

La presencia de atributos BGP obsoletos en la red puede generar diversos problemas, tales como:

- Incompatibilidad entre routers: Diferentes versiones de software pueden interpretar los atributos obsoletos de manera distinta, lo que puede llevar a la caída de sesiones BGP o a la propagación de información incorrecta.

- Vulnerabilidades de seguridad: Los atributos obsoletos pueden ser explotados por atacantes para manipular el tráfico o causar interrupciones en el servicio.

- Complejidad innecesaria: La persistencia de atributos obsoletos aumenta la complejidad de la gestión de la red y dificulta la resolución de problemas.

El caso del atributo “Entropy Label”

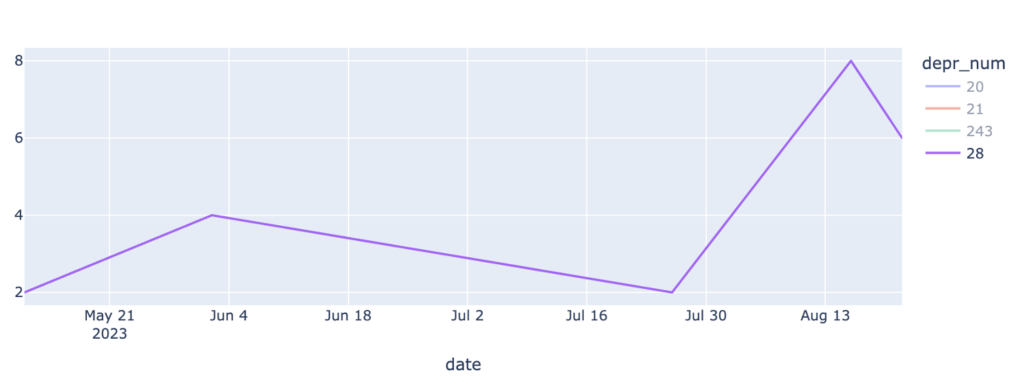

El 2 de junio de 2023, un Sistema Autónomo (AS) brasileño anunció una de sus rutas con el atributo 28 (Entropy Label) activado y marcado como transitivo, lo que implica que debía propagarse a otros routers.

Sin embargo, el atributo BGP Entropy Label provocó la caída de sesiones BGP en routers más allá de los peers directos del AS. Este problema se encontró en las diferentes implementaciones de BGP, donde ciertas versiones manejaron de forma incorrecta este atributo.

Dicha falla fue catalogada como una vulnerabilidad, destacando la necesidad de mantener la coherencia en las implementaciones de BGP, de acuerdo al estado de los atributos obsoletos, para evitar interrupciones similares en el futuro.

Lista de dispositivos vulnerables a ataques con atributos BGP mal formados.

(Acceso libre, no requiere suscripción)

- CVE-2023-4481 (Juniper)

- CVE-2023-38802 (FRR)

- CVE-2023-38283 (OpenBGPd)

- CVE-2023-40457 (EXOS)

Análisis de atributos obsoletos en la región de LACNIC

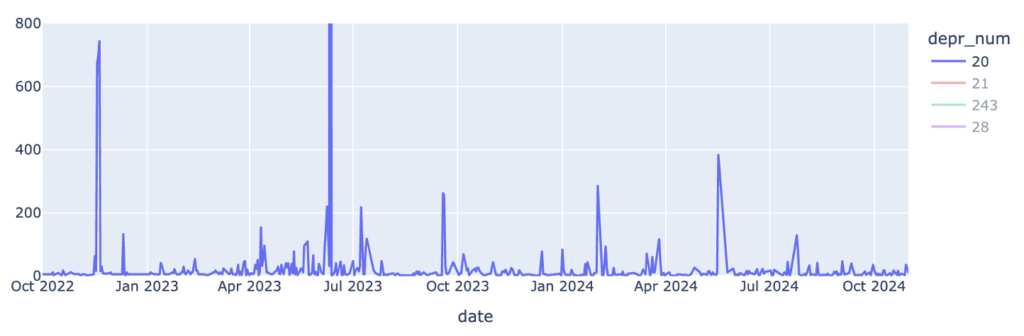

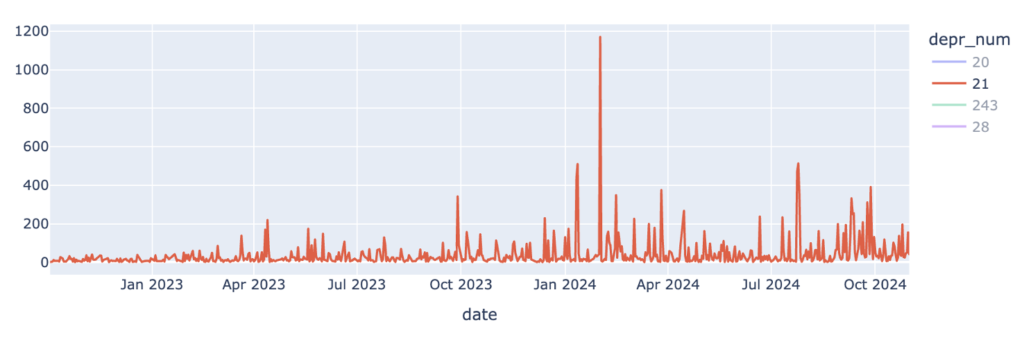

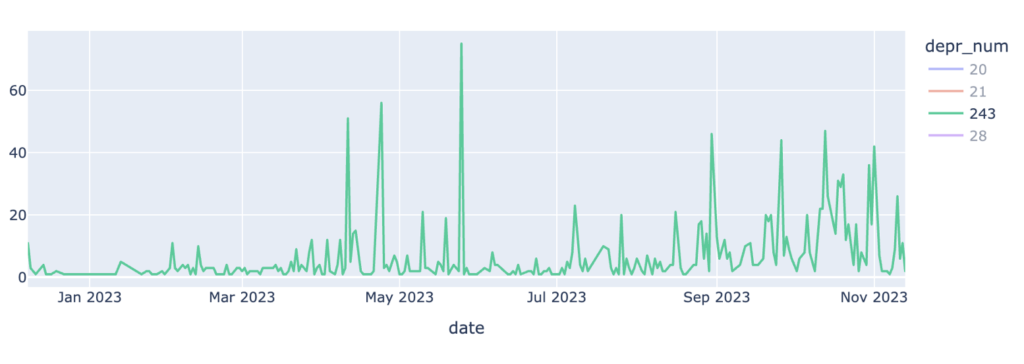

Desde LACNIC realizamos una investigación sobre la presencia de atributos obsoletos en los anuncios BGP vistos por el colector de LACNIC (RRC24) entre octubre de 2022 y octubre de 2024. Se analizaron los archivos BVIEWS y UPDATES por separado.

Análisis de BVIEWS.

Los resultados revelaron la presencia de tres atributos obsoletos:

- N° 20: Connector Attribute

- N° 21: AS_PATHLIMIT

- N° 243: Deprecated [RFC8093]

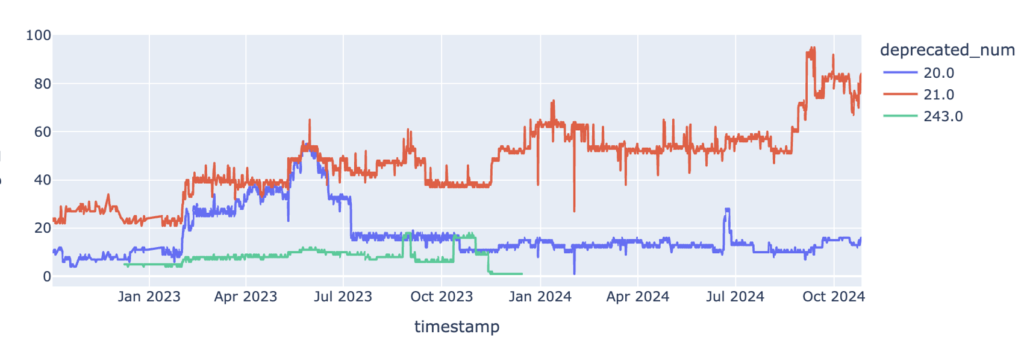

Se observan 16 ASN distintos como orígenes de los anuncios con estos atributos obsoletos. Del gráfico se desprende un aumento en la cantidad de anuncios con el atributo 21 hacia el final del período.

Si se considera la cantidad de anuncios para cada ASN por separado, se observó que 3 ASN comienzan a anunciar con el atributo 21 a partir del 21 de agosto de agosto del 2024. Y un cuarto ASN tiene un fuerte aumento de anuncios por esas fechas aportando al incremento.

En la información obtenida de los BVIEWS no se observan anuncios con el atributo n.º 28 Entropy Label, el cual se menciona en los artículos que originaron este análisis. Por lo que se decide analizar los mensajes UPDATES para el mismo período.

Análisis de UPDATES.

Los resultados revelaron la presencia de tres atributos obsoletos:

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.