Uso del DNS para bloqueo de sitios

06/06/2024

Por Hugo Salgado, DNS Architect en Tucows Domains

El uso del DNS (Sistema de Nombres de Dominio) para bloquear sitios en Internet es una técnica utilizada por administradores de redes en empresas u organizaciones y proveedores de servicios de internet (ISP) para restringir el acceso a determinados contenidos y proteger a los usuarios de contenido no deseado o malicioso.

Presentamos esta herramienta en LACNIC 41 por los planteos de los participantes en el curso del Campus LACNIC y destacando la utilidad de los bloqueos en los casos de protección de seguridad frente a sitios riesgosos (malware, phishing, etc); para controles familiares y parentales, y ante posibles exigencias legales.

El uso de filtrado en las redes -muy común en el Internet de hoy- puede darse utilizando DNS para bloqueo. Ese bloqueo puede ser transversal (para web, mail, mensajería, etc), para dominios completos (no es posible distinguir “urls”) o más complejo cuándo se toca servicios legítimos (en caso de “hackeo” parcial de sitios, se bloquea también la porción “legítima”).

En nuestra charla ofrecimos una herramienta muy simple de activar para uso operativo: Response Policy Zone (RPZ). Se trata de una tecnología utilizada en la gestión de redes para implementar políticas de respuesta de DNS. Las RPZ permiten a los administradores modificar las respuestas de las consultas DNS para bloquear, redirigir o interrumpir el acceso a ciertos dominios. Esta tecnología, pese a no estar estandarizada formalmente aún, se encuentra ya implementada en los sistemas DNS de código abierto más conocidos, y dispone de una especificación en el sitio dnsrpz.info. En la charla se indica un ejemplo de funcionamiento, con las directivas exactas para activarlo en Bind.

RPZ es una herramienta muy útil, ya que se configura en los resolvers, y cuando un cliente consulta por un nombre que calza con un patrón, se reescribe la respuesta a una distinta, ocasionando que el usuario no llegue al sitio bloqueado.

¿Qué patrones de bloqueo podemos utilizar? Una vez configurada, la herramienta puede bloquear o redirigir consultas a dominios o direcciones IP especificadas en las políticas del operador o ISP. El bloqueo se puede hacer por el nombre consultado (calce exacto o subdominio completo), por el servidor de nombre utilizado (o sea el servidor que da la respuesta), por la dirección/rango IP en la respuesta o por dirección IP del cliente.

(Acceso libre, no requiere suscripción)

Se puede configurar para que el cliente final reciba de respuesta un error -que no pudo entrar a la página- o se puede redirigir a un portal propio del ISP donde se le entrega más información, advirtiendo sobre los riesgos de ingreso a ese sitio.

Con RPZ, es posible tener distintas “zonas” con reglas RPZ, cada una posiblemente administrada por unidades distintas de la organización, o se puede utilizar zonas externas, mantenidas por terceros. Es decir, se utilizan distintas fuentes para hacer los bloqueos.

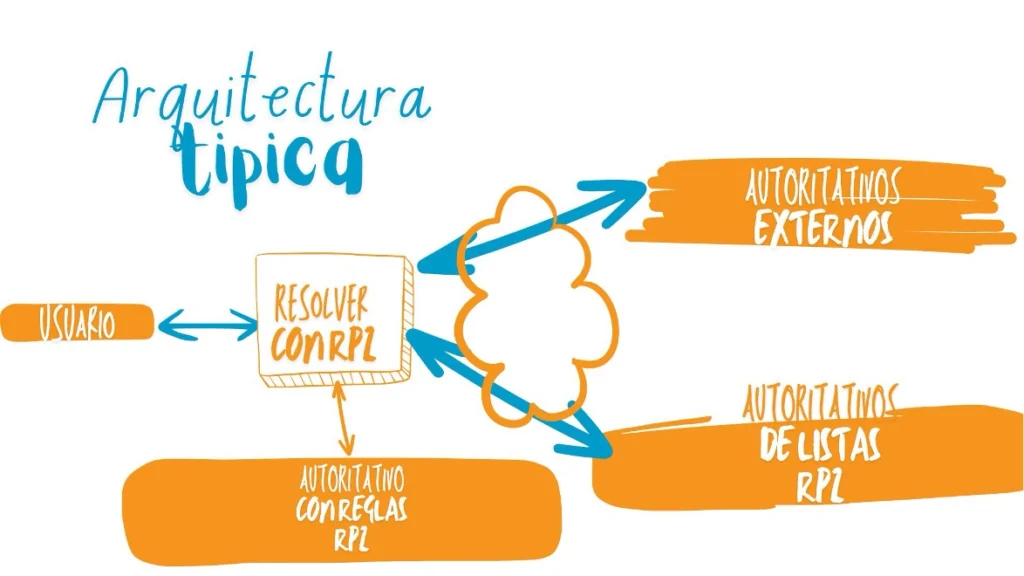

En la siguiente imagen podemos ver cómo es una arquitectura típica o simple de la utilización de la herramienta en las redes de una organización.

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.