Lecciones aprendidas de más de 100 casos de ransomware

08/06/2023

Por Imelda Flores – Head of SCILabs, Scitum

Los países de América Latina y el Caribe son el laboratorio perfecto para los atacantes de ransomware, señaló Imelda Flores durante su presentación en LACNIC 39. Esto se debe a que la región cuenta con muchos equipos legados o viejos, lo que la convierte en el lugar ideal para los ataques, ya que los hackers saben que en caso de un ataque no habrá una respuesta contundente. La fragilidad de la región en ese aspecto ha permitido que sea objeto de técnicas de ataques que se prueban por primera vez en el mundo para hacer más dolorosos los ataques de ransomware, informó Flores.

Imelda Flores dirige el equipo de SCILabs en Scitum-Telmex, donde atienden incidentes de seguridad globalmente, automatizan operaciones de seguridad complejas, realizan tareas de ciberinteligencia y coordinan las investigaciones sobre malware avanzado y campañas que afectan a la región.

Durante el Foro Técnico de LACNIC, la experta habló sobre la respuesta a más de 100 incidentes de ransomware en la Latinoamérica que el equipo de SCILabs ha respondido.

JOYA DE LA CORONA. La especialista en seguridad alertó que los atacantes de ransomware aman el uso de cuentas válidas para acceder a las organizaciones, ya sea que las usen en escritorios remotos expuestos a internet, en VPNs sin MFA (Múltiple factor de autenticación), en aquellos Citrix que no están detrás de un Firewall, pero también en otras ocasiones abusan de equipos vulnerables en Internet. Una vez en el interior de la organización, los atacantes buscan escalar privilegios y llegar al directorio activo. “Hoy la joya de la corona de las organizaciones es el directorio activo”, señaló Flores. Los atacantes encontraron que es el punto neurálgico de toda organización, y que en el momento en que se cae el directorio activo, se cae prácticamente cualquier operación. “De ahí se pueden mover al storage, a la base de datos, a otros directorios activos, o hacia donde quieran”, relató.

Una vez que llegan a una base de datos o a un lugar donde tienden a extraer información, y posteriormente cifran todos los equipos críticos de la organización. Ante esto son muchas las organizaciones que pagan, pero no para que les devuelvan la llave de cifrado, sino para que la información robada no se haga pública.

EN SIMULTÁNEO. “Hemos detectado que pasa entre una y dos semanas desde que entran los atacantes a un sistema y ejecutan un ataque de ransomware”, señaló Flores. Puede haber un atacante interesado en ransomware en una organización y al mismo tiempo existir otras amenazas. Hay ocasiones en la que hemos visto dos o tres tipos de atacantes en el mismo lugar, en el mismo servidor, al mismo tiempo, pero con objetivos diferentes” agregó.

(Acceso libre, no requiere suscripción)

Al lanzar el ramsonware los atacantes procuran hacer simultáneamente una limpieza ¿Por qué? Para dificultar el trabajo de quienes se dedican a investigar este tipo de ataques. Encontrar el artefacto que hizo el cifrado es muy importante para entender cómo se da el ataque, desde donde se distribuye el ransomware y que otros equipos están comprometidos.

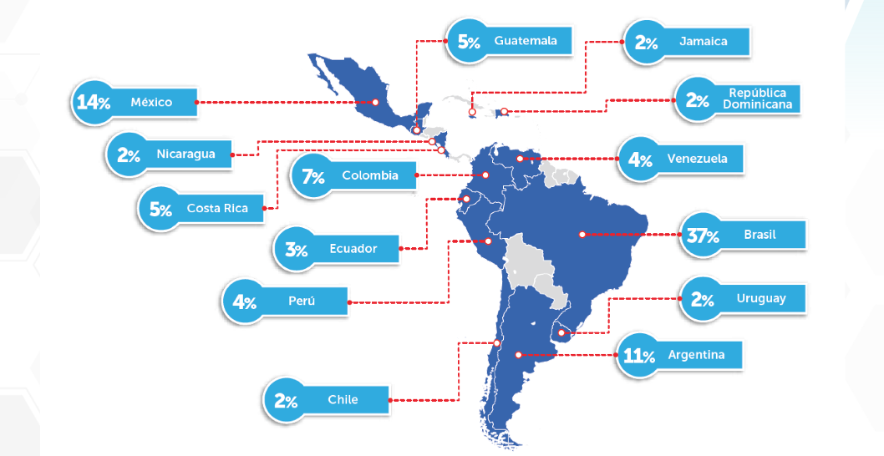

PAÍSES AFECTADOS. Según los datos del informe publicado por SCILabs de Scitum-Telmex, Brasil, México y Argentina lideraron el ranking de ataques con ransomware durante el último semestre de 2022 .

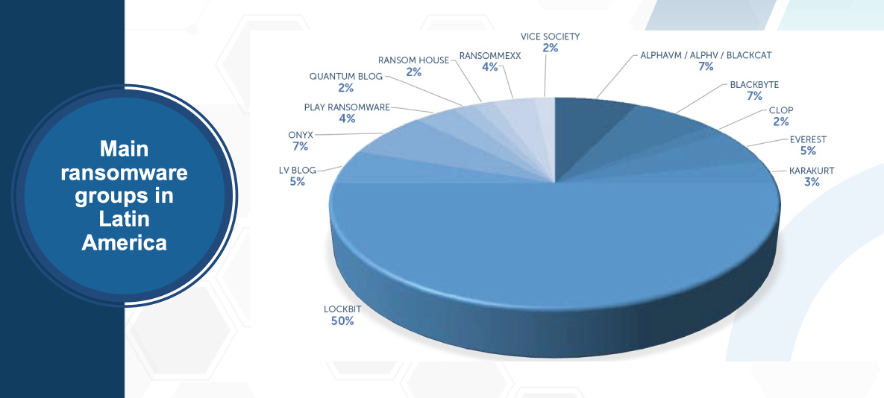

En relación al tipo de ransomware utilizado por los atacantes en la región, el estudio detectó varias familias muy activas: Lockbit 3.0 (50%de los ataques), Blackbit (7%) y Blackcat (7%).

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.