Lições que aprendemos dos mais de 100 casos de ransomware

08/06/2023

Por Imelda Flores – Head of SCILabs, Scitum

Os países da América Latina e do Caribe são o laboratório perfeito para os golpistas de ransomware, sinalizou Imelda Flores durante sua apresentação no LACNIC 39. Isso acontece porque a região possui muitos equipamentos legados ou velhos, o que a torna um alvo perfeito para os golpes, pois os hackers sabem que caso haja um ataque, não haverá uma resposta contundente. A fragilidade da região neste aspecto tornou-a objeto de técnicas de ataques testadas por primeira vez no mundo, para fazer com que os golpes de rasomware sejam mais nocivos, informou Flores.

Imelda Flores comanda a equipe de SCILabs em Scitum-Telmex, que atende de forma global incidentes de segurança, automatiza operações de segurança complexas, realiza tarefas de ciberinteligência e coordena as investigações sobre malware avançado, bem como campanhas que atingem a região.

Durante o Fórum Técnico do LACNIC, a especialista falou sobre mais de 100 incidentes de ransomware respondidos pela equipe SCILabs na América Latina.

A CEREJA DO BOLO. A especialista em segurança alertou que os golpistas de ransomware adoram o uso de contas válidas para acessar organizações, sejam elas utilizadas em escritórios remotos expostos à Internet, em VPNs sem MFA (Múltiplo fator de autenticação) ou naqueles Citrix que não estejam detrás de um Firewall, porém em outras ocasiões abusam de dispositivos vulneráveis na Internet. Uma vez no interior da organização, os atacantes buscam escalar privilégios e chegar à diretoria ativa “que hoje é a cereja do bolo das organizações”, apontou Flores. Os atacantes descobriram que é o ponto neurálgico de toda organização e, no momento em que a diretoria ativa cair, praticamente cairá qualquer operação. “Daí podem se deslocar para o storage, para a base de dados, para outras diretorias ativas ou para onde quiserem”, relatou. Ao chegar a uma base de dados ou a um lugar onde costumam extrair informação, posteriormente cifram todos os dispositivos críticos da organização. Perante isso são muitas as organizações que pagam, mas não para recuperar a chave do cifrado, senão para que a informação roubada não se torne pública.

EM SIMULTÂNEO. “Detectamos queo tempo transcorridodesde que os golpistas entram a um sistema e executam um ataque de ransomware é entre uma e duas semanas”, apontou Flores. Pode haver um golpista interessado em ransomware em uma organização e ao mesmo tempo existir ameaças. Há ocasiões em que nos deparamos com dois ou três tipos de atacantes no mesmo lugar, no mesmo servidor e ao mesmo tempo, porém, com objetivos diferentes”, acrescentou.

Ao lançar o ramsonware os atacantes procuram fazer uma limpeza simultânea. Por quê? Para atrapalhar o trabalho de quem se dedicar a investigar este tipo de golpe. Achar o artefato que realizou o cifrado é muito importante para entender como ocorre o ataque, a partir de onde o ransomware é distribuído e quais outros dispositivos estão comprometidos.

(Acesso livre, não requer assinatura)

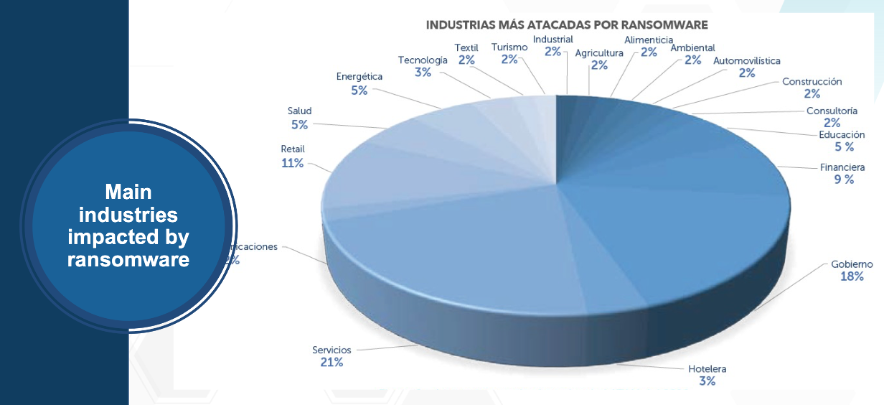

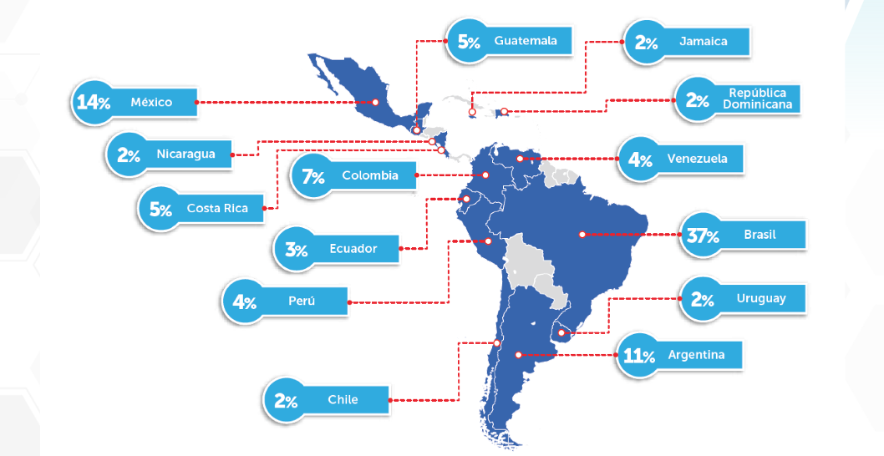

PAÍSES ATINGIDOS. Segundo dados do relatório publicado por SCILabs de Scitum-Telmex, o Brasil, o México e a Argentina lideraram o ranking de ataques com ransomware durante o último semestre de 2022.

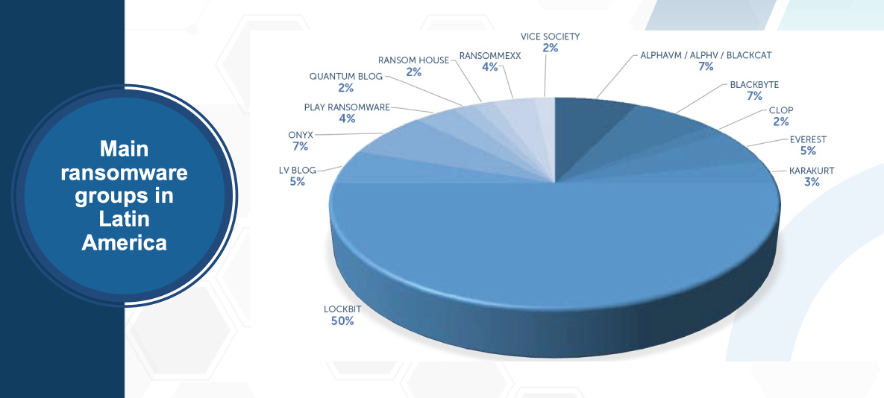

Em relação ao tipo de ransomware utilizado pelos golpistas na região, o estudo detectou várias famílias muito ativas: Lockbit 3.0 (50% dos ataques), Blackbit (7%) e Blackcat (7%).

Flores admitiu que várias famílias de ransomware disputaram o território abrangido pelo LACNIC. Comentou também que existem até os que desenvolvem manuais de como entrar a uma organização e outros que podem trabalhar com dois ou mais ransomware ao mesmo tempo, estes últimos são chamados de afiliados. Acrescentou: “É muito provável que 25% do pagamento obtido pelo resgate vá para o desenvolvedor e 75% para quem executou o golpe”.

As opiniões expressas pelos autores deste blog são próprias e não refletem necessariamente as opiniões de LACNIC.