Los riesgos de ignorar IPv6 en su red

23/10/2024

Por Carolina Badano, Coordinadora de comunicaciones de LACNIC

En el marco de su presentación en el evento LACNIC 42 LACNOG 2024 en Asunción Paraguay, el analista de redes y profesor de la Universidad de Campinas Henri Alves de Godoy , enfatizó la urgencia de monitorear las redes en dual stack y destacó los riesgos de descuidar el protocolo IPv6. A continuación resumimos los aspectos más relevantes de su trabajo.

IPv6 ¿Cuál es la situación actual de la conectividad?

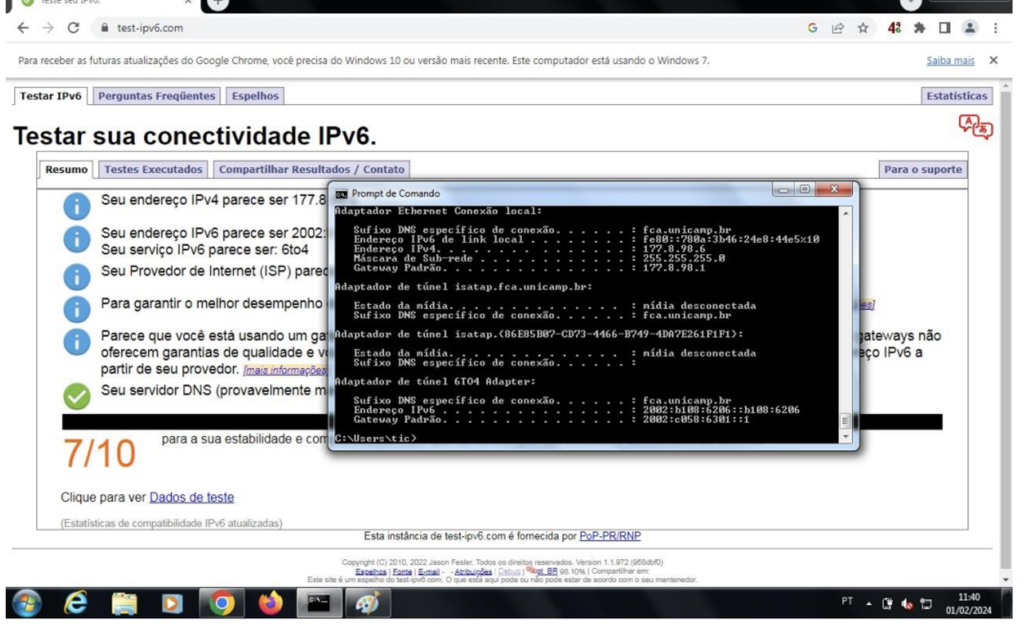

Si bien vivimos en una era en la que IPv6 está integrado a la mayoría de los dispositivos y donde países como México, Brasil y Uruguay ya superaron el 50% de adopción, el experto afirmó que es común que personas se le acerquen afirmando que en su red no cuentan con IPv6. “Esto es un error e incluso a veces es un riesgo porque la persona no entiende por qué el proveedor no está integrando la dirección global”, agregó Alves.

Además, los cibercriminales y las botnets también están evolucionando y utilizando IPv6.

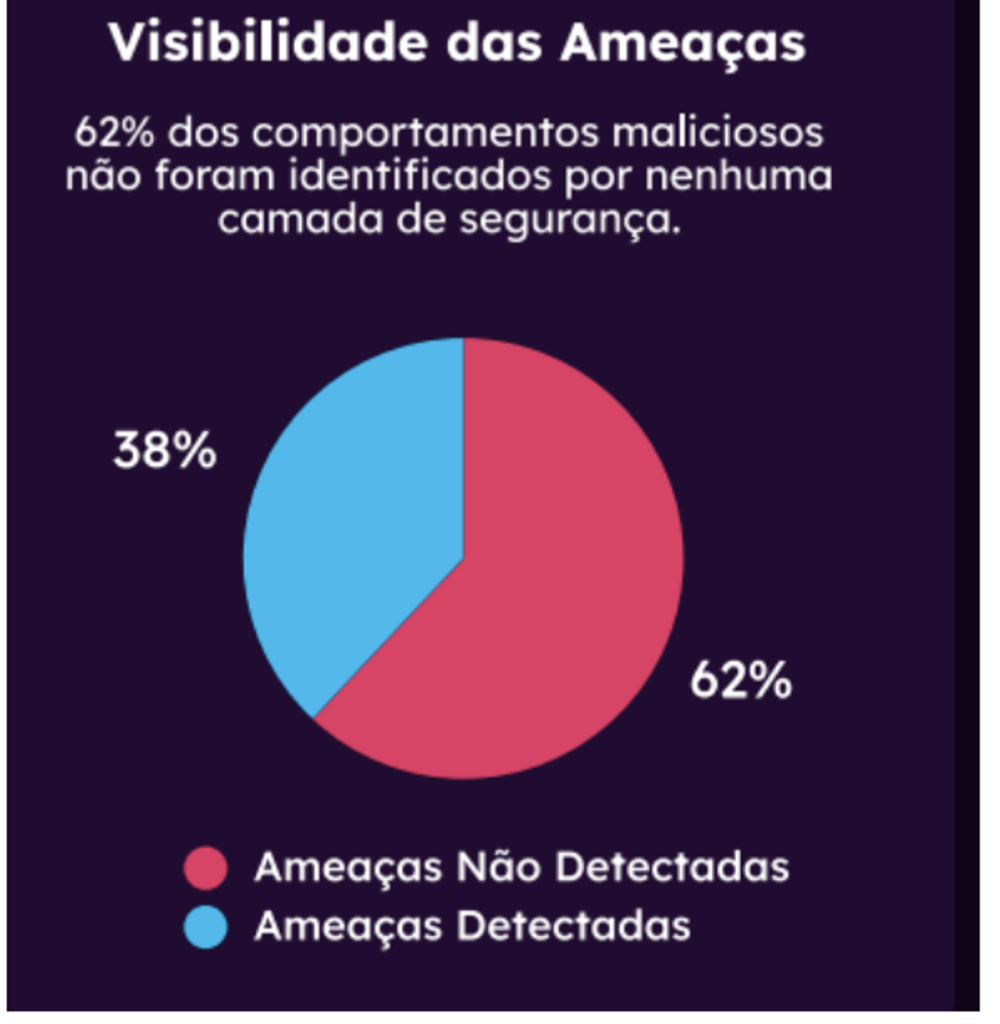

Según el experto, muchos honeypots (sensores que recolectan información sobre el comportamiento de los atacantes en Internet) aún no están configurados para recolectar datos en IPv6 y algunos informes de inteligencia de amenazas aún ignoran el protocolo. En la siguiente imagen se muestra el porcentaje de los comportamientos maliciosos que no fue identificado por ninguna capa de seguridad.

Es así que Alves concluye que existe un tráfico invisible que no podemos ignorar y que debe ser tratado urgentemente.

¿Cuáles son los riesgos de ignorar IPv6 en nuestra red?

Desconocer la presencia de IPv6 nos lleva a no contar con controles de acceso robustos o filtros. Con un simple escaneo de la red IPv4, un atacante podría descubrir que hay una dirección IPv6 y a partir de ella hacer un movimiento lateral en los sistemas internos y así escapar de los mecanismos de detección.

Alves presentó tres ejemplos prácticos (testeados en un ambiente de laboratorio controlado) que se pueden dar cuando no monitoreamos el tráfico IPv6:

- Túneles automáticos: comprometen la experiencia del usuario y desvían el tráfico

En algunos sistemas operativos, estos métodos se habilitan automáticamente. Si no se monitorean adecuadamente, se podrían usar para redirigir el tráfico, exponiendo vulnerabilidades críticas. Si se emplean paquetes IPv6 encapsulados en IPv4 en una comunicación que no se supervisa ni protege adecuadamente, los túneles también podrían crear aberturas para la exfiltración de datos.

- Exfiltración de datos en redes no monitoreadas. Utiliza canales secretos y realiza una transferencia intencional secreta de datos. Es de difícil detección porque utiliza protocolos y puertas legítimas (si desea saber más sobre el tema, consulte el siguiente artículo sobre infostealers).

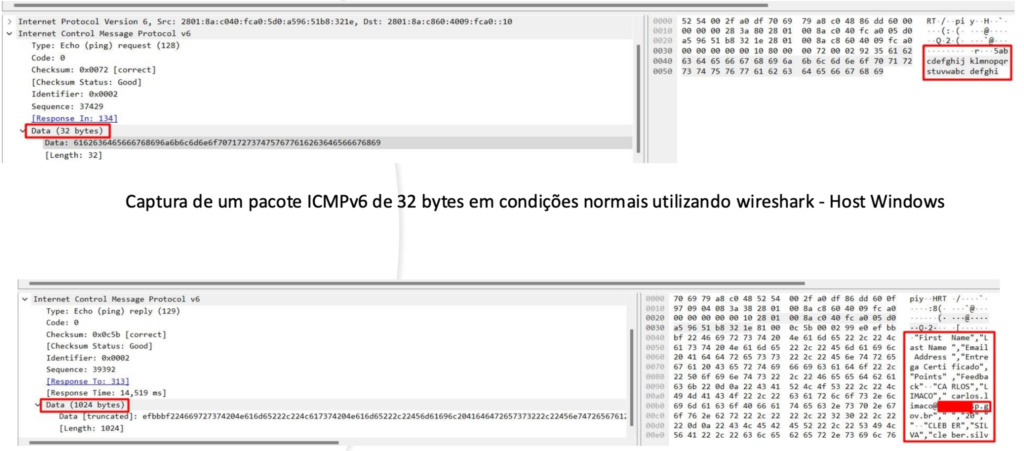

Exfiltración vía ICMPv6:

ICMPv6 es un protocolo esencial para el funcionamiento de IPv6 y se utiliza principalmente para realizar diagnósticos en una red, por ejemplo, enviando paquetes “ping”. Sin embargo, un atacante podría abusar de este protocolo para exfiltrar datos, utilizando paquetes ICMPv6 como medio de transporte de información confidencial.

Figura 1

En la Figura 1, un atacante podría usar ICMPv6 para encapsular datos de una hoja de cálculo confidencial en paquetes de 1024 bytes. Estos paquetes serían invisibles para las soluciones de monitoreo, ya que estas tienden a concentrar su atención en las capas superiores, como la capa de aplicación.

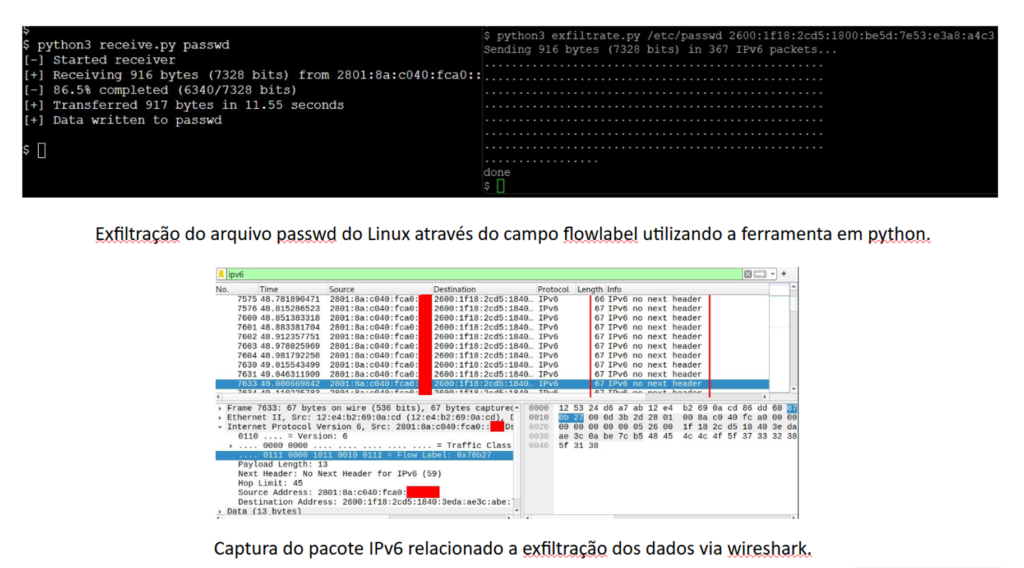

Exfiltración vía Flow Label

El campo Flow Label del encabezado IPv6 es una característica que los sistemas de seguridad suelen ignorar por considerarla inofensiva. Sin embargo, este campo se puede utilizar para crear canales de comunicación secretos, almacenando y transmitiendo datos sin que el tráfico se identifique como sospechoso.

En la Figura 2, utilizando una herramienta como IPv6teal, un atacante podría ocultar datos, por ejemplo, archivos de contraseñas del sistema (passwd en Linux) dentro del campo Flow Label. Como se trata de un campo legítimo, Flow Label pasa desapercibido para los sistemas de detección de intrusiones (IDS) o firewalls que no están preparados para monitorearlo.

Figura 2

- Anuncios de enrutadores no autorizados (Router Advertisement, RA). Como todos los equipamientos están aptos para recibir una dirección IPv6, un anuncio no autorizado podría cambiar el comportamiento de una red, con riesgo de violaciones de las políticas de seguridad.

El experto recomienda analizar la real necesidad de mantener anuncios de enrutadores en data centers y en servidores.

Los principales problemas son:

- Interrupción de la conectividad: un RA no autorizado puede hacer que los dispositivos cambien automáticamente a IPv6, ignorando las políticas de seguridad configuradas para IPv4. Esto puede provocar fallas en la conectividad o exponer la red a nuevos tipos de ataques.

- Vulnerabilidades de las políticas de seguridad: muchas redes tienen políticas de seguridad sólidas para IPv4, pero la transición automática a IPv6 podría crear vulnerabilidades importantes, ya que las reglas de firewall y otros mecanismos de control pueden no estar configurados para el tráfico IPv6.

Por ejemplo, un RA no autorizado podría hacer que un servidor cambie de IPv4 a IPv6, ignorando las reglas de firewall configuradas para IPv4. Esto permitiría enrutar el tráfico malicioso sin restricciones, exponiendo la red a ataques. La implementación de herramientas como RA Guard ayuda a mitigar este tipo de amenazas, pero es fundamental que las políticas de seguridad estén alineadas tanto para IPv4 como para IPv6.

Durante LACNIC41, Ernesto Sánchez presentó el trabajo Análisis de Seguridad IPv6 con Containerlab, al que se puede acceder aquí, y que trata precisamente de la aplicación de RA Guard.

Para finalizar, Henri proporcionó una serie de buenas prácticas a tener en cuenta:

- Monitorear los padrones de tráfico de salida

- Monitorear el volumen y la frecuencia de la transmisión de datos por parte de los usuarios (puede hacerse usando flows en la red)

- Instalar controles técnicos adecuados para evitar ataques de phishing

- Implementar la gestión de identidad y acceso (IAM)

En conclusión, la integración y el monitoreo de IPv6 no pueden ser ignorados, y nunca debe deshabilitarse IPv6. “Ese es un crimen que la gente comete”, sentenció el experto.

Además, es necesario preparar adecuadamente a nuestros equipos para realizar una gestión eficaz de las redes dual stack.

Actualmente existen limitaciones de los sistemas de monitoreo y gestión de eventos de seguridad (SIEM) en ambientes dual stack. Por lo tanto, es necesario crear estrategias para una integración eficaz tanto para el protocolo IPv4 como para IPv6 en los sistemas de seguridad.

Puedes ver la presentación completa de Henri Alves aquí

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.