Análisis de Internet del 2023

11/01/2024

Por Doug Madory, Director de Análisis de Internet en Kentik

Originalmente publicado en el blog de Kentik

Resumen

En esta publicación, Doug Madory analiza los aspectos más relevantes de su análisis de Internet del año pasado, donde aborda temas como el estado de BGP (tanto las fugas de rutas como el progreso en RPKI), cables submarinos (desde cortes hasta activaciones históricas), interrupciones significativas y la influencia de la geopolítica en Internet durante el 2023.

Es el final de otro año con muchos sucesos en el mundo digital, por lo que es oportuno realizar un repaso anual del análisis que hemos compartido desde nuestro último resumen del año. El resumen se organiza en tres categorías principales: análisis de BGP, análisis de interrupciones y, finalmente, cables submarinos y geopolítica.

Análisis del protocolo BGP

En el mes de junio, publiqué el artículo “Una breve historia de los incidentes más relevantes de BGP en Internet”, que comenzó como una sección que escribí para el informe del 2022 sobre seguridad en el enrutamiento de Internet del Grupo Técnico Asesor de Internet de Banda Ancha (BITAG). El contenido abordaba asuntos tales como la filtración del AS7007 en 1997 y los incidentes más relevantes de BGP a lo largo de la historia de Internet. Esto incluía desde filtraciones de BGP que impactaron el tráfico hasta casos de secuestro de BGP para el robo de criptomonedas. El objetivo era familiarizar al lector con los eventos clave que ayudan a comprender las vulnerabilidades y debilidades del protocolo BGP.

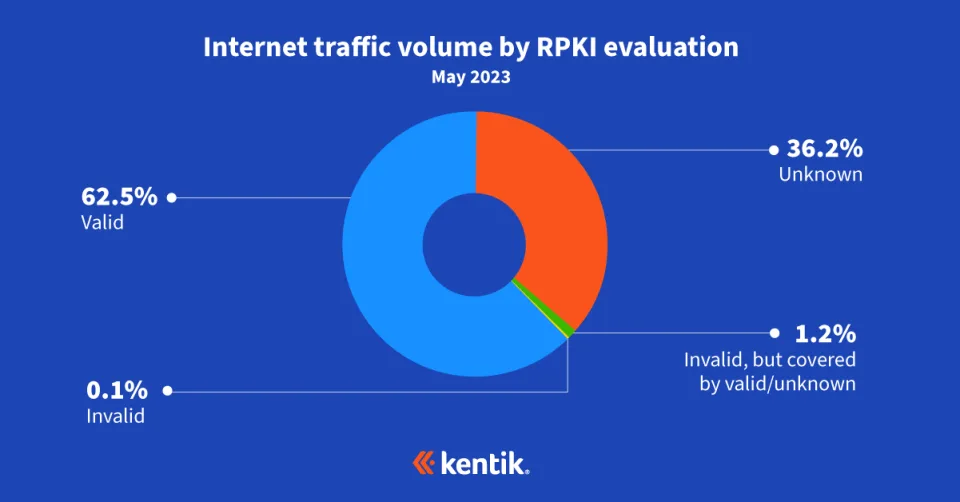

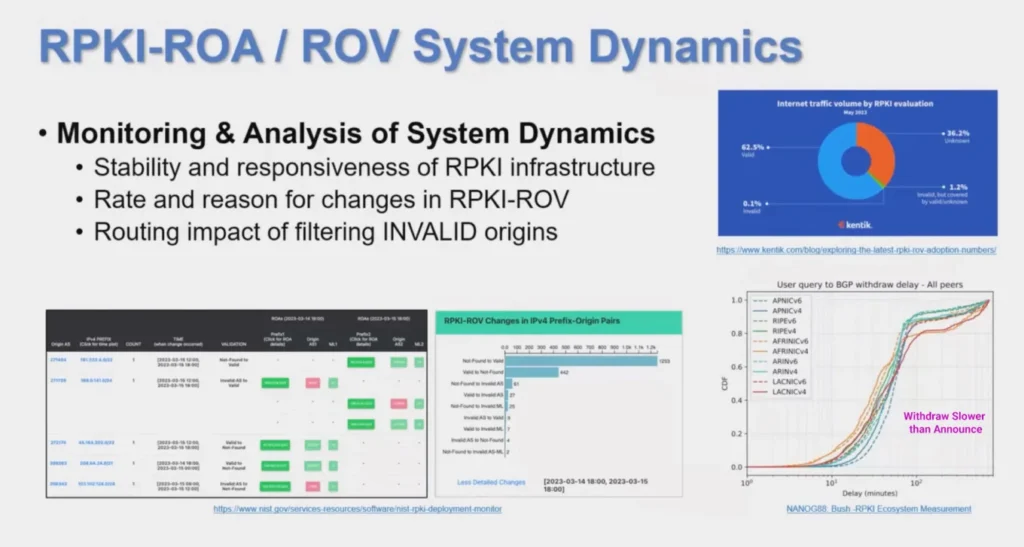

En mayo, mi amigo Job Snijders de Fastly y yo publicamos el artículo Datos actualizados sobre la adopción de RPKI ROV en función del enfoque de medición del año anterior. Aunque no se observaron cambios significativos en el grado de rechazo de las invalidaciones de RPKI con respecto al año anterior, el número de ROA creados de RPKI continúa aumentando. Los ROA adicionales contribuyen a aumentar la proporción del tráfico de Internet que cumple con los requisitos para recibir la protección que ofrece la validación de origen de rutas (ROV) de RPKI .

De hecho, la generación de ROA está ocurriendo tan rápidamente que, en algún momento del próximo año, se espera que la cantidad de rutas IPv4 a nivel mundial gestionadas mediante BGP y respaldadas por ROA superará a aquellas que carecen de esta validación. En el caso de las rutas IPv6, ya se ha alcanzado este punto. Publiqué una encuesta en LinkedIn y X/Twitter para obtener información sobre las predicciones de mis colegas interesados en BGP.

El análisis mencionado anteriormente fue citado en tres ocasiones por los expositores del Taller de seguridad del protocolo BGP de la FCC, que tuvo lugar el 31 de julio en Washington D.C. Mi amigo Tony Tauber, Ingeniero en Comcast, citó este análisis para argumentar que los datos de tráfico (por ejemplo, NetFlow) sugieren un mayor avance en la adopción de RPKI ROV de lo que las cifras brutas de rutas con BGP podrían indicar. Otro amigo, Nimrod Levy de AT&T, también citó nuestra observación de que una ruta evaluada como inválida según RPKI experimentará una reducción de su propagación en un 50 % o más.

Diapositiva de Doug Montgomery del NIST, que incluye el gráfico circular anterior, presentada en el taller.

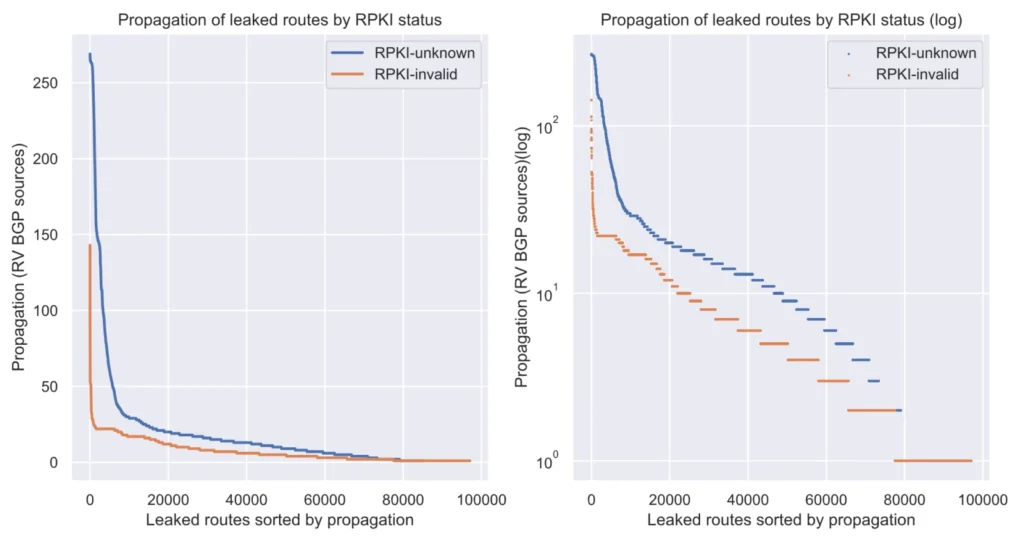

Además, profundicé sobre algunos incidentes de fugas de BGP este año. A principios de año, utilicé dos fugas de rutas para estudiar el impacto en el tráfico a través de los datos de NetFlow. Una preocupación habitual ante una fuga de rutas es la desviación de tráfico a través de una ruta subóptima. Sin embargo, el impacto más significativo suele encontrarse en la cantidad de tráfico que se descarta debido a enlaces congestionados o latencias elevadas.

Análisis de propagación del artículo Historia de dos fugas de BGP

Además, analicé el papel de ROV con RPKI en mitigar las interrupciones provocadas por fugas. En agosto, se registró una situación específica en la que el gobierno de Iraq intentó bloquear Telegram a través de un anuncio de secuestro de BGP dentro del país. La ruta se filtró pero no se propagó muy lejos, ya que Telegram tenía un ROA para el espacio IP. Los proveedores internacionales que brindan servicio en Iraq rechazaron el secuestro de BGP inválido con respecto a la información de RPKI impidiendo que se extendiera fuera del país y, de esta manera, reduciendo la interrupción en Telegram.

En ese artículo, llegué a la conclusión de que, “aunque probablemente no tenía el potencial de convertirse en otro incidente como el de Pakistán/YouTube, situaciones de BGP como esta sirven como ejemplo de éxito gracias a RPKI”.

Análisis de interrupciones

Azure

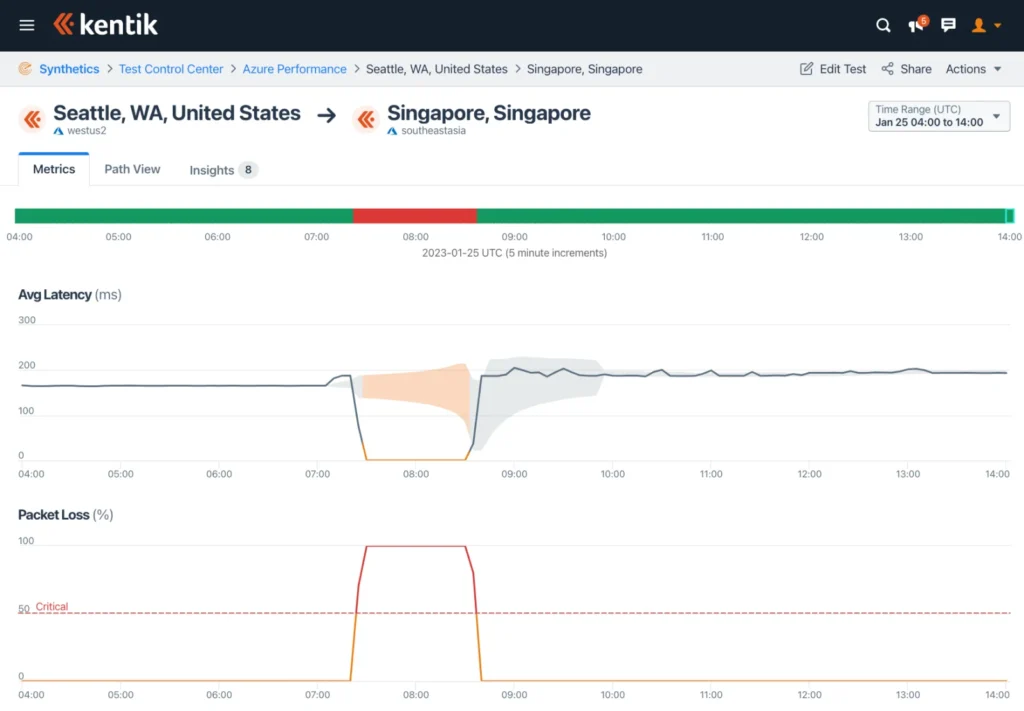

Al igual que en cualquier año, se registraron varias interrupciones en los servicios de Internet. Sin embargo, me centré en analizar a fondo dos de ellas: la interrupción de la conectividad de Microsoft Azure en enero 2023 y el percance en los servicios de Optus en Australia al final del año.

En las primeras horas del miércoles 25 de enero, la nube pública de Microsoft sufrió una interrupción que afectó sus servicios en la nube y aplicaciones populares como SharePoint, Teams y Office 365. Tal como la histórica Interrupción de Facebook en octubre de 2021, Microsoft atribuyó el fallo a un comando incorrecto en un router, que afectó una parte considerable de la conectividad en la nube.

En mi publicación, analicé la interrupción utilizando diversos conjuntos de datos exclusivos de Kentik, que incluyen nuestras visualizaciones de BGP, monitoreo de rendimiento y análisis agregado de NetFlow.

A final, resultó desafiante explicar por qué ciertas partes de la conectividad de Azure se vieron afectadas mientras que otras no, especialmente sin un conocimiento detallado de su arquitectura. No obstante, pudimos suponer que la pérdida de conectividad en Azure variaba considerablemente según la fuente y el destino.

Un dato curioso de esta interrupción es que reveló rutas de BGP que aparentemente mostraban que Microsoft estaba secuestrando conexiones de Saudi Telecom, T-Mobile, el Departamento de Defensa de EE. UU., entre otras entidades. Después de un extenso intercambio de correos electrónicos que involucró a numerosos ingenieros de Microsoft, Vocus, TPG y yo, en relación con estos secuestros, las rutas desaparecieron de la tabla de enrutamiento global sin ningún tipo de explicación.

Optus

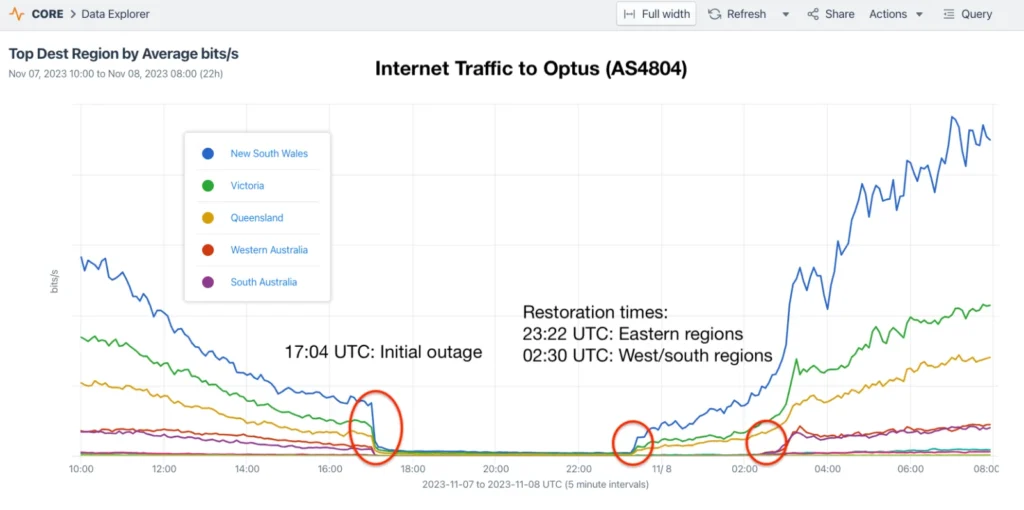

La interrupción de los servicios de Optus posiblemente tuvo un impacto mucho más significativo que la falla de Azure, y la analicé en detalle en una publicación titulada “Análisis de la interrupción de Optus”.

En las primeras horas del miércoles 8 de noviembre 2023, los australianos se encontraron con la sorpresa de que uno de sus servicios de telecomunicaciones principales se encontraba completamente fuera de servicio. El proveedor de servicios de Internet y telefonía móvil, Optus, experimentó una interrupción catastrófica que comenzó a las 17:04 UTC del 7 de noviembre o a las 4:04 am del día siguiente en Sídney. La recuperación completa tardó varias horas, lo cual dejó a millones de australianos sin teléfono ni conexión a Internet.

En la publicación, se pueden apreciar las similitudes entre la interrupción de Rogers en julio de 2022 y la de Optus. En ambos casos, se retiró una parte de las rutas de BGP de las redes, pero eso fue simplemente el síntoma de un problema interno, en lugar de la causa de la interrupción.

La interrupción de Rogers se originó debido a la eliminación de un filtro de ruta, lo que resultó en la fuga de la tabla de enrutamiento global hacia las rutas internas. Esto generó una carga excesiva en sus routers y provocó el colapso de la red. En la interrupción de Optus, una red hermana (también de la empresa matriz Singtel) filtró rutas hacia la red de Optus. La fuga activó el filtro MAX-PREF en los routers de Optus. MAX-PREF ordena a los routers cerrar la sesión si la cantidad de rutas anunciadas a través de ella supera un número máximo predeterminado.

Desafortunadamente, el tiempo de reintento predeterminado para los routers Cisco es “para siempre”. Esto significa que un ingeniero tendría que intervenir manualmente en cada router para restablecer las sesiones perdidas. Una práctica más segura es establecer un tiempo de reintento para que el router restablezca automáticamente la sesión luego de un minuto cuando haya pasado la fuga de rutas.

Esta fuga llevó a la renuncia del CEO.

Cables submarinos y geopolítica

En enero, se cumple el décimo aniversario de la activación del cable submarino ALBA-1 hacia Cuba. Sin embargo, apenas un mes antes, el Departamento de Justicia de los Estados Unidos recomendó que la FCC denegara la solicitud del cable submarino ARCOS para crear una extensión que conectara a Cuba con el sistema de cables.

Como escribí en mi blog en enero, la decisión de no implementar ARCOS en Cuba demostró que, casi una década después de la activación del cable ALBA-1, la geopolítica continúa influyendo de manera significativa en la configuración física de Internet, especialmente cuando se trata de Cuba.

La principal razón para negarle a ARCOS un punto de aterrizaje en Cuba radicaba en la posibilidad de que ETECSA, la empresa estatal de telecomunicaciones de Cuba pudiera llevar a cabo secuestros de BGP para interceptar el tráfico procedente de Estados Unidos. Por supuesto, nada impide que ETECSA intente hacerlo en la actualidad, y en mi opinión, la incorporación de un cable submarino no modifica este riesgo.

En agosto, un deslizamiento submarino en uno de los cañones submarinos más grandes del mundo afectó gravemente a dos de los cables submarinos más importantes que brindan servicio a Internet en África. La pérdida de estos cables dejó fuera de servicio el ancho de banda internacional de Internet a lo largo de la costa oeste de África.

En mi publicación sobre los cortes de cables, estudié parte de la historia del impacto de los deslizamientos submarinos en los cables submarinos y llegué a la conclusión de que “No nos podemos equivocar; el lecho marino puede ser un lugar peligroso para los cables”. Al hacer uso de algunos datos exclusivos de Kentik, observé los efectos de cables dañados y, posteriormente, compartí mis hallazgos que luego presenté de forma remota en Angola NOG (AONOG) en noviembre.

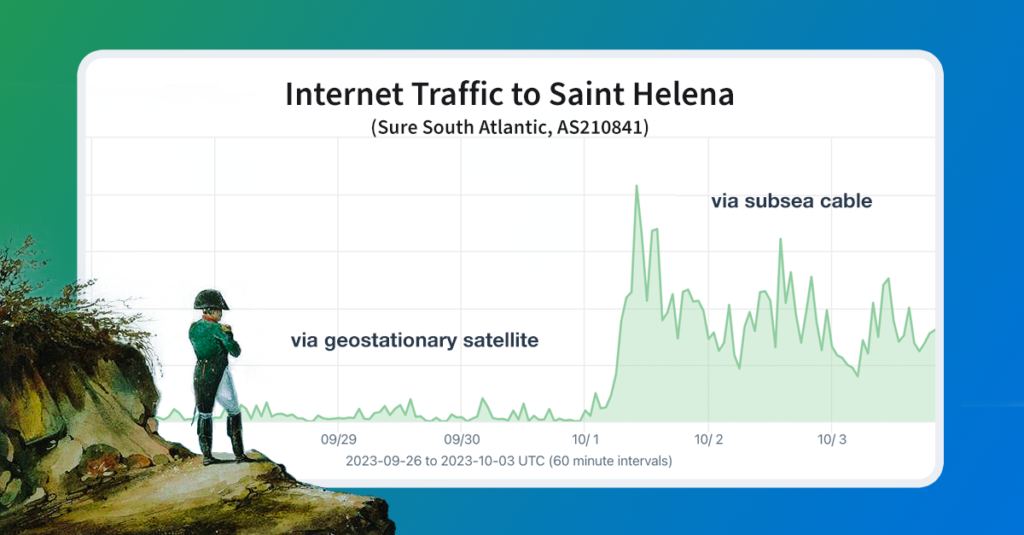

Es raro que tengamos la oportunidad de celebrar la activación de un nuevo cable submarino, como la celebración del 1 de octubre en Santa Elena. En la publicación en mi blog, también compartí las primeras pruebas de la activación de la conexión del cable submarino con el territorio británico de ultramar y último lugar de exilio de Napoleón Bonaparte.

En la publicación, continué relatando la historia épica (más históricamente precisa que la reciente película sobre Napoleón) del esfuerzo de defensa liderado por mi amigo alemán, experto en telecomunicaciones, Christian von der Ropp, para concretar la activación de este cable:

Al notar que no sería posible llevar un cable submarino a Santa Elena sin mayores esfuerzos, Christian fundó la organización sin fines de lucro Connect St Helena a principios de 2012 y empezó a hacer lobby.

Luego de ser rechazada por el gobierno del Reino Unido, Santa Elena finalmente recibió financiamiento de la Unión Europea para construir un ramal hacia el próximo cable submarino Equiano de Google.

Aunque el Reino Unido había votado a favor de abandonar la UE en 2016, no se concretó la aplicación del “Brexit” hasta febrero de 2020. En 2018, el Gobierno de Santa Elena aún era elegible para recibir financiamiento de la UE. Sería uno de los últimos beneficios de la UE otorgados al Reino Unido.

Finalmente, el conflicto en Ucrania persiste con repercusiones en la conectividad de Internet en las regiones afectadas por la guerra. A principios de año, escribí dos análisis sobre la situación en Ucrania.

El primero se enfocó en la Rusificación de las direcciones IP ucranianas en los registros de RIPE. Los residentes ucranianos en las regiones controladas por Rusia se vieron obligados a adoptar todo lo relacionado con Rusia: idioma, moneda, números de teléfono y, por supuesto, servicio de Internet.

Con la nueva herramienta proporcionada por RIPE NCC, logré identificar varios cambios en los registros de RIPE, revelando otro objetivo de la rusificación: la geolocalización de las direcciones IP ucranianas.

A continuación, se muestra un ejemplo de la consulta histórica de WHOIS de RIPE:

$ whois --diff-versions 9:10 178.158.128.0 - 178.158.191.255

% Difference between version 9 and 10 of object "178.158.128.0 - 178.158.191.255"

@@ -2,3 +2,3 @@

netname: ISP-EAST-NET

-country: UA

+country: RU

org: ORG-EL88-RIPE

@@ -10,3 +10,3 @@

created: 2010-11-18T10:59:18Z

-last-modified: 2016-04-14T10:43:56Z

+last-modified: 2022-07-21T12:58:43Z

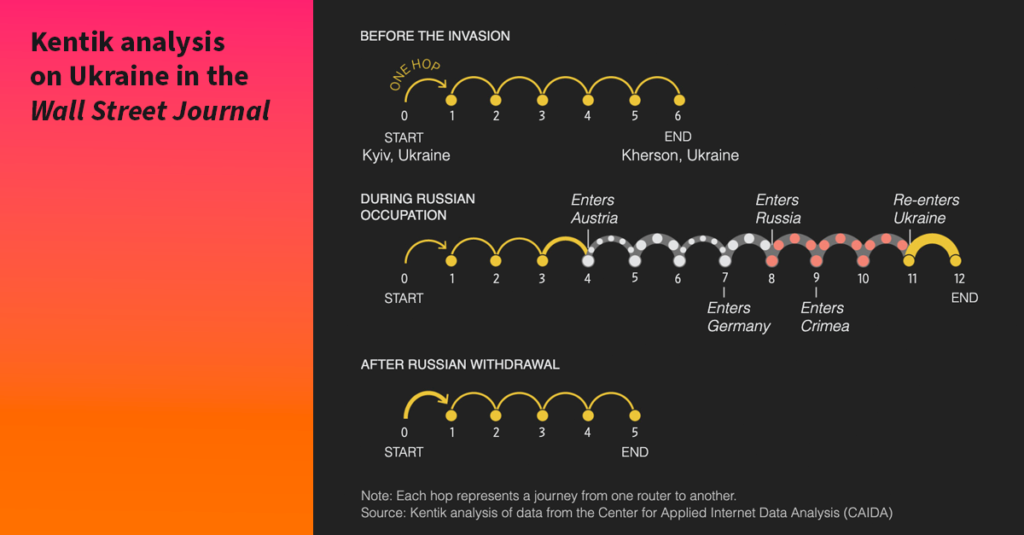

source: RIPEEl segundo análisis fue una colaboración con el periódico de Wall Street y utilizó una fuente novedosa de datos que nos permitió explorar la conectividad dentro de Ucrania: los datos ARK del Centro de Análisis de Datos de Internet Aplicados (CAIDA).

Continuando con nuestra colaboración el año anterior con el New York Times, profundizamos en cómo la guerra ha cambiado las rutas del tráfico en la red interna de Internet en Ucrania. A continuación, se observan traceroutes desde el servidor de medición ARK en Kyiv hacia varios proveedores de servicios de Internet (ISP) en la región de Kherson a lo largo de un período de un año.

Se observa claramente un punto en el que las latencias aumentan debido al redireccionamiento ruso a principios de junio de 2022. También se refleja el resultado del esfuerzo de liberación ucraniano en Kherson. Los ucranianos recuperaron la mitad de la región y se puede observar que parte de los traceroutes vuelven a tener una latencia menor a medida que esas redes restablecen sus conexiones de tránsito ucranianas. Algunos proveedores en la región de Kherson aún utilizan el tránsito ruso, posiblemente en el territorio que se encuentra bajo control ruso.

Finalmente, me uní a un equipo de investigadores liderado por el grupo Censored Planet de la Universidad de Michigan para redactar un artículo presentado este verano en el 32º Simposio de Seguridad Usenix titulado “Respuestas en redes a la invasión de Rusia a Ucrania en 2022:”“Una historia de advertencia para la libertad en Internet”. Mi sección abordó el secuestro de BGP por parte de Rusia en Twitter. Para acceder al video de la presentación haz clic aquí.

Conclusión

Kentik proporciona capacidad de observación y monitoreo de redes a cientos de los proveedores de servicios y empresas más importantes del mundo. Como analista de medición de Internet, esta plataforma me brinda datos y herramientas excepcionales, que me permiten realizar análisis detallados de desarrollos significativos en la red.

A medida que nos adentramos en un nuevo año, se presentan diversos desafíos y oportunidades en el ámbito de la conectividad a Internet a nivel global. Nuestro objetivo es continuar generando análisis oportunos, informativos e impactantes que contribuyan a informar al público y a la industria sobre cuestiones relacionadas con la conectividad de Internet.

Pueden seguirme en X/Twitter y Kentiken LinkedIn para recibir notificaciones de las próximas publicaciones.

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.