Vulnerabilidades con mayor probabilidad de ser explotadas

01/08/2023

En el siguiente artículo abordaremos las vulnerabilidades públicas que tuvieron mayor probabilidad de ser explotadas en la primera mitad del año 2023, así como también explicaremos brevemente las herramientas que se pueden utilizar para obtener este ranking.

Como administradores de sistemas, nos enfrentamos diariamente a diversas vulnerabilidades.

Para mantenernos informados acerca de éstas, podemos aprovechar varias fuentes, como suscribirnos a portales especializados en informar sobre ellas, seguir canales en distintas redes sociales y estar atentos a los mensajes de actualización en los propios sistemas que administramos, entre otras.

Cuando nos enfrentamos a múltiples vulnerabilidades distribuidas en nuestros sistemas y contamos con recursos limitados para abordar su corrección, es crucial contar con una metodología efectiva que nos permita clasificarlas y priorizarlas adecuadamente. Al mencionar recursos, nos referimos no sólo a recursos humanos con experiencia sino también a licencias de software y costo de hardware.

Afortunadamente, existen dos herramientas open source que pueden ayudarnos en este proceso: Common Vulnerability Scoring System (CVSS) y Exploit Prediction Scoring System (EPSS).

CVSS nos brinda una forma de clasificar las vulnerabilidades, asignándoles una puntuación basada en diversos factores como la gravedad y el impacto potencial. Esta clasificación nos proporciona una comprensión más clara de la importancia relativa de cada vulnerabilidad.

Por otro lado, EPSS es una herramienta que nos ayuda a priorizar las vulnerabilidades en función de la probabilidad de ser explotada en los próximos días.

(Acceso libre, no requiere suscripción)

Al utilizar tanto CVSS como EPSS de manera complementaria, podemos mejorar significativamente nuestra capacidad para gestionar de forma eficiente las múltiples vulnerabilidades a las que nos enfrentamos.

CVE – Common Vulnerabilities Exposures

Antes de hablar de las herramientas debemos de tener en cuenta el identificador de vulnerabilidades públicas utilizado por estas.

Al utilizar tanto CVSS como EPSS de manera complementaria, podemos mejorar significativamente nuestra capacidad para gestionar de forma eficiente las múltiples vulnerabilidades a las que nos enfrentamos.

CVE – Common Vulnerabilities Exposures

Antes de hablar de las herramientas debemos de tener en cuenta el identificador de vulnerabilidades públicas utilizado por estas.

Common Vulnerabilities Exposures es una lista de vulnerabilidades conocidas a las que cada una se les ha asignado un identificador con la forma CVE-YYYY-ID. Esta lista es administrada por The MITRE Corporation.

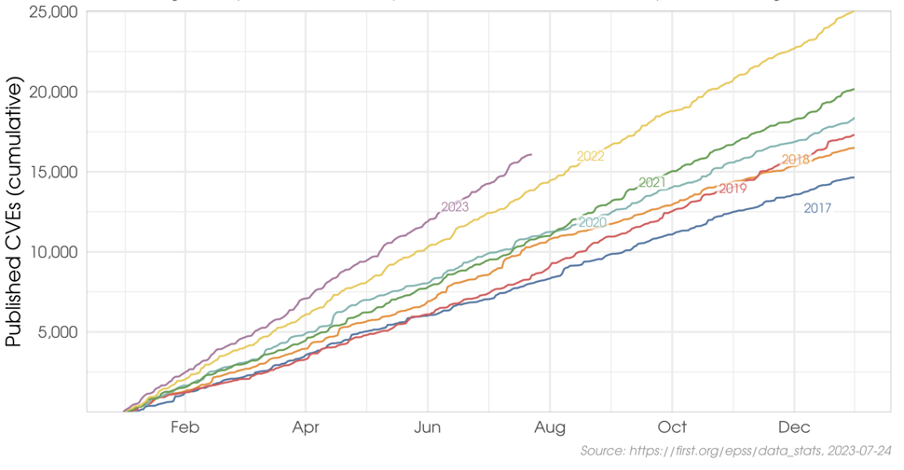

Identificación de vulnerabilidades por año

Gráfica 1. Comparación anual de cantidad de vulnerabilidades catalogadas por MITRE con un identificador CVE.

En la gráfica anterior se observa cómo va incrementando el número de vulnerabilidades clasificadas anualmente. Varias de éstas se clasifican pero no se hacen públicas por lo que solamente existe el identificador que queda en un estado reservado.

CVSS – Common Vulnerability Score System

Al considerar cómo priorizar las vulnerabilidades en nuestros sistemas en producción, podemos emplear en primera instancia el sistema de clasificación de vulnerabilidades CVSS.

CVSS utiliza un enfoque basado en vectores para calcular una puntuación final. Este vector de clasificación se crea considerando diversos aspectos, como las métricas de explotación de la vulnerabilidad, las métricas relacionadas con el sistema vulnerable, las métricas de impacto posterior a la explotación y las métricas del entorno en el que el sistema afectado opera.

Para generar este vector podemos utilizar la herramienta online creada por FIRST que nos facilita esta tarea.

El elemento numérico de este vector es un valor del 0 al 10 cuyos niveles de criticidad se pueden clasificar según la siguiente tabla:

Clasificación de la vulnerabilidad según puntaje CVSS

| Clasificación | Puntaje CVSS |

| None | 0.0 |

| Low | 0.1 – 3.9 |

| Medium | 4.0 – 6.9 |

| High | 7.0 – 8.9 |

| Critical | 9.0 – 10.0 |

Tabla 1. Clasificación de vulnerabilidades según el puntaje CVSS final

Cuando nos encontramos con una vulnerabilidad en un sistema, podemos enfrentarnos a dos escenarios. En primer lugar, es posible que la vulnerabilidad ya haya sido evaluada y clasificada con un vector CVSS por una organización externa, como lo hace el NVD del NIST. Sin embargo, también existe la posibilidad de que se trate de una vulnerabilidad no clasificada, lo que requeriría que realicemos un cálculo manual utilizando la herramienta del FIRST.

En ambos casos, independientemente de cómo hayamos obtenido la clasificación de la vulnerabilidad, podríamos priorizar inicialmente la corrección de aquellas vulnerabilidades que posean el puntaje CVSS más elevado y posteriormente, abordar el resto. De esta manera, nos aseguramos de atender primero las vulnerabilidades que representan el mayor riesgo para nuestro sistema.

Este método para priorizar vulnerabilidades puede resultar útil, pero es importante tener en cuenta que no considera la probabilidad de explotación de cada vulnerabilidad. Es cierto que algunas vulnerabilidades críticas pueden ser difíciles de explotar, mientras que otras de criticidad media pueden tener pruebas de concepto o exploits públicos disponibles, lo que las convierte potencialmente más peligrosas en términos de impacto inmediato. Esto es debido a que actores maliciosos sin conocimiento en el sistema afectado podrían explotarlo de manera masiva, relativamente simple y automatizable.

Para abordar esta limitación, es recomendable complementar el enfoque de clasificación y priorización con una evaluación de la probabilidad de explotación de cada vulnerabilidad. Esto implica tener en cuenta factores como la presencia de exploits conocidos, la disponibilidad de información pública sobre la vulnerabilidad y el contexto específico de nuestro entorno.

Para abordar este enfoque se creó el modelo probabilístico EPSS.

EPSS – Exploit Prediction Scoring System

EPSS es un sistema automático basado en un modelo estadístico que estima la probabilidad de que una vulnerabilidad sea explotada para atacar un sistema informático en 30 días. El modelo produce una puntuación entre 0 y 1 (0% a 100%), cuanto más alta sea la misma, más probable es que se explote la vulnerabilidad.

¿Cómo ayuda el EPSS a priorizar la corrección de vulnerabilidades?

Según el Forum of Incident Response and Security Teams (FIRST), se ha observado que las organizaciones pueden abordar y corregir aproximadamente entre un 5% y 20% de las vulnerabilidades mensualmente, utilizando los recursos disponibles.

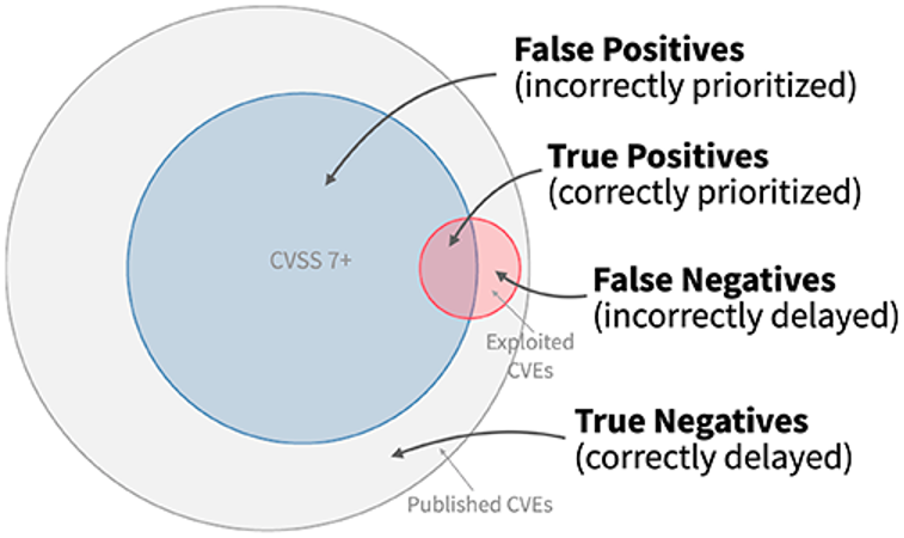

Como se puede ver en la siguiente gráfica se podría estar priorizando la corrección de vulnerabilidades que tal vez no se estén explotando en el momento por atacantes. Y a su vez puede ser que no se estén corrigiendo vulnerabilidades que probablemente sean explotadas en un futuro cercano.

Gráfica 2. Comparación entre vulnerabilidades publicadas (en gris), vulnerabilidades con un un puntaje CVSS mayor a 7 (en azúl) y las vulnerabilidades que realmente están siendo explotadas (en rojo). Fuente: FIRST.

Para conocer más sobre este proyecto ver las referencias de este artículo.

Observemos algunas estadísticas obtenidas directamente de la web de FIRST.

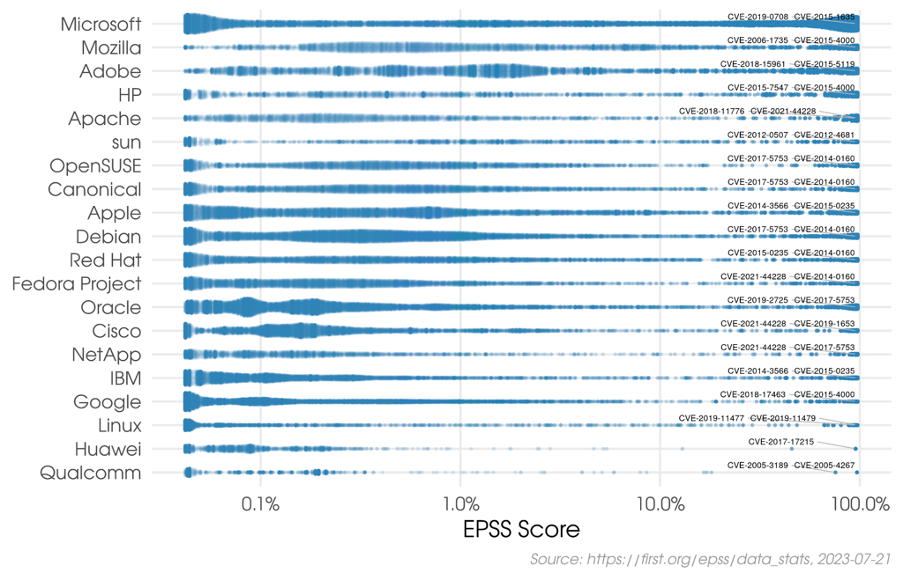

Distribución de puntaje EPSS a través de proveedores

Gráfica 3. Gráfica de comparación de la probabilidad de explotación de vulnerabilidades entre proveedores.

En la gráfica anterior se destaca como sigue siendo altamente probable que atacantes exploten vulnerabilidades antiguas en sistemas Microsoft Windows y navegadores Firefox obsoletos.

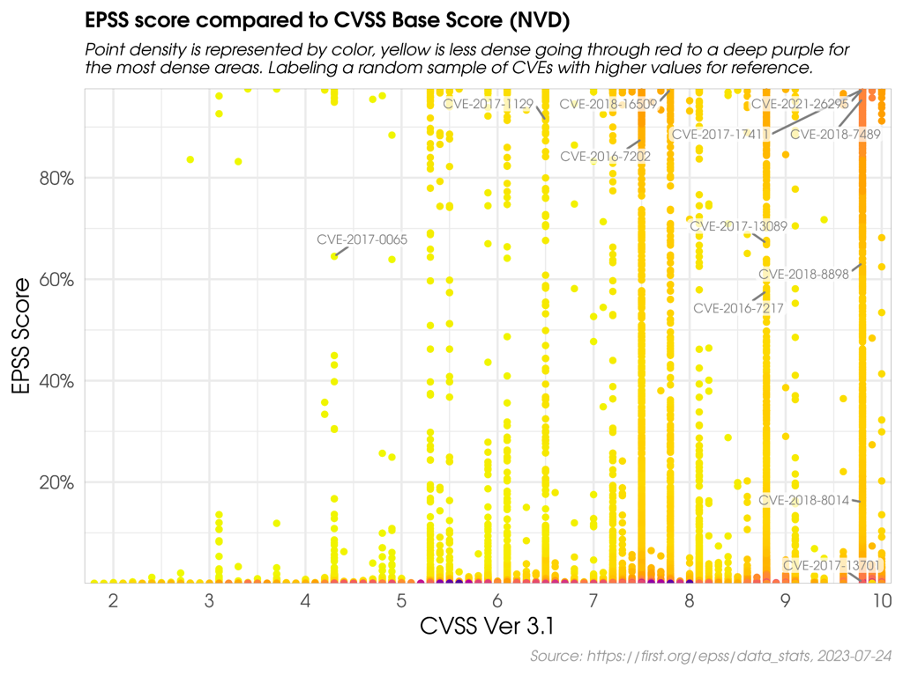

Puntaje EPSS comparado con puntaje CVSS

Gráfica 4. Comparación entre puntaje EPSS y la clasificación CVSS versión 3.1. Cuanto más oscuros los puntos más acumulación de vulnerabilidades catalogadas con identificador CVE. Se muestran algunas etiquetas CVE de manera aleatoria.

Observando la gráfica anterior podemos concluir que existen vulnerabilidades con baja clasificación de criticidad pero que es probable que sean explotadas en los próximos días. Un ejemplo de esto son los CVE-2017-0065 que afecta a navegadores EDGE no actualizados desde 2017 y el CVE-2017-1129 que afecta un software que pertenecía a IBM. Siguiendo en la misma gráfica pero contrastando lo mencionado anteriormente podemos ver que existen vulnerabilidades clasificadas críticas por CVSS como por ejemplo CVE-2017-13701. Aunque esta vulnerabilidad es crítica tiene poca probabilidad de ser explotada en los próximos días. Esto puede deberse a que no existen exploits públicos y para explotar la vulnerabilidad es necesario conocer el sistema a fondo.

Estadísticas de la primera mitad del año

FIRST brinda una API que podemos utilizar para obtener los CVE de 2023 que según el modelo EPSS fueron los más probables de ser explotados en la primera mitad de este año. A su vez utilizaremos la API del NIST para clasificar estos CVE según el nivel de criticidad CVSS. Para más información de estas API y la librería del NIST ver las referencias del artículo.

Para encontrar las vulnerabilidades que tuvieron la mayor probabilidad de ser explotadas durante la primera mitad del año 2023, se filtraron aquellas que han recibido un puntaje EPSS de 0.95 o mayor.

Estadísticas mitad de año

Vulnerabilidades con puntajes EPSS más alto

Gráfica 5. Comparación de CVE con los puntajes EPSS más altos a lo largo de la primera mitad del año 2023.

En la gráfica vemos como hasta la primera mitad del semestre se mantuvieron en el top 10 las siguientes vulnerabilidades

Top 10 de vulnerabilidades hasta el primer trimestre

| CVE | CVSS | EPSS (Q1 2023) |

| CVE-2021-26084 | 9.8, CRITICAL | 0.97974 |

| CVE-2021-40438 | 9.0, CRITICAL | 0.97224 |

| CVE-2017-12635 | 10.0, CRITICAL | 0.97109 |

| CVE-2021-44228 | 10.0, CRITICAL | 0.97095 |

| CVE-2022-47966 | 9.8, CRITICAL | 0.96958 |

| CVE-2019-16759 | 9.8, CRITICAL | 0.96817 |

| CVE-2020-5902 | 9.8, CRITICAL | 0.96817 |

| CVE-2021-26855 | 9.8, CRITICAL | 0.96737 |

| CVE-2020-1938 | 9.8, CRITICAL | 0.96554 |

| CVE-2019-11510 | 9.8, CRITICAL | 0.96507 |

Tabla 2. Resumen de las primeras 10 vulnerabilidades con más puntaje EPSS para el primer trimestre de 2023.

La mayoría de estas vulnerabilidades se explicaron en un artículo anterior del CSIRT de LACNIC. Es interesante notar que estas vulnerabilidades han mantenido su posición en el top 10 desde el año pasado.

Sin embargo, también vale la pena detenerse y prestar atención a las vulnerabilidades que no se han visto anteriormente con probabilidad de ser explotadas. Estas pueden representar nuevas amenazas o desafíos que merecen un análisis más detallado para entender su impacto en la seguridad y cómo abordarlas adecuadamente.

En la cuarta posición nos encontramos con la vulnerabilidad CVE-2021-44228 o mejor conocida como Log4shell. Es interesante notar cómo luego de 2 años sigue teniendo alta probabilidad de ser explotada. Esta vulnerabilidad que afecta una librería de apache fué abordada en un artículo anterior del CSIRT de LACNIC.

En la quinta posición se encuentra una vulnerabilidad (CVE-2022-47966) que afecta versiones antiguas de productos de Zoho ManageEngine (ver referencias por más información). Esta vulnerabilidad permite la ejecución remota de código.

En la novena posición observamos CVE-2020-1938, nombrada como GhostCat. Esta vulnerabilidad afecta a versiones antiguas de Apache Tomcat que utilizan el protocolo AJP permitiendo ejecución remota de código.

Dada la naturaleza crítica de estas vulnerabilidades, con un puntaje CVSS alto y un puntaje EPSS elevado, es posible encontrar pruebas de concepto públicas en Internet, lo que las hace susceptibles a ser explotadas de manera sencilla.

Volviendo a la gráfica 5 es interesante notar que luego del primer trimestre el top 10 cambia y nos encontramos con una situación más cambiante. Si nos detenemos al final del segundo trimestre podemos crear la siguiente tabla.

Top 10 de vulnerabilidades hasta el segundo trimestre 2023

| CVE | CVSS | EPSS (Q2 2023) |

| CVE-2014-0160 | 7.5 HIGH | 0.97592 |

| CVE-2018-7600 | 9.8 CRITICAL | 0.97576 |

| CVE-2019-1653 | 7.5 HIGH | 0.97574 |

| CVE-2018-10562 | 9.8 CRITICAL | 0.97572 |

| CVE-2017-18368 | 9.8 CRITICAL | 0.9757 |

| CVE-2020-5902 | 9.8 CRITICAL | 0.97567 |

| CVE-2019-16662 | 9.8 CRITICAL | 0.97566 |

| CVE-2015-7297 | 7.5 HIGH | 0.97564 |

| CVE-2020-2883 | 9.8 CRITICAL | 0.97563 |

| CVE-2022-30525 | 9.8 CRITICAL | 0.97562 |

Tabla 3. Resumen de las primeras 10 vulnerabilidades con más puntaje EPSS para el segundo trimestre del 2023.

De la tabla anterior surgen muchas cosas a analizar. Tomemos como ejemplo la vulnerabilidad CVE-2014-0160. Esta vulnerabilidad es antigua y fue nombrada como SSL HeartBleed. Esta vulnerabilidad afecta a versiones muy antiguas de OpenSSL permitiendo a un atacante leer la memoria de un host vulnerable.

En un principio, al tratarse de una vulnerabilidad antigua, podría parecer que no hay muchos sistemas vulnerables a este problema. Sin embargo, para comprender mejor el posible impacto de esta vulnerabilidad en la región de LACNIC, tomemos como ejemplo una vulnerabilidad similar a esta: CVE-2014-3566, más conocida como SSL POODLE Attack. Para esta última, existen datos públicos disponibles proporcionados por ShadowServer Foundation.

Cantidad de recursos IP de la región afectadas por POODLE Attack

| Country | Counted IP addresses |

| Brazil | 74,354 |

| Venezuela | 65,383 |

| Argentina | 15,078 |

| Colombia | 12,513 |

| Chile | 2,848 |

| Perú | 1,673 |

| Bolivia | 1,517 |

| Uruguay | 1,146 |

| Ecuador | 1,139 |

| Paraguay | 503 |

| Suriname | 96 |

| Guyana | 33 |

| French Guiana | 20 |

Tabla 4. Cantidad de direcciones IP vistas por ShadowServer que podrían ser afectadas por POODLE Attack.

Es interesante ver la gran cantidad de sistemas que todavía son vulnerables a estos problemas antiguos. Aunque POODLE Attack no alcanza la misma criticidad que HeartBleed, son vulnerabilidades comparables ya que su puntaje EPSS sigue siendo elevado (0.97515), ambas vulnerabilidades fueron descubiertas en el mismo año y están relacionadas a OpenSSL.

Las siguientes vulnerabilidades del top 10 son interesantes a tener en cuenta por parte de los miembros de nuestra comunidad. La mayoría de las siguientes vulnerabilidades están relacionadas a dispositivos de red.

CVE-2018-7600 – Drupalgeddon 2

Aunque esta no es una vulnerabilidad relacionada a equipos de red es importante mencionarla ya que está en segundo lugar y es crítica.

Esta vulnerabilidad publicada en marzo de 2018 afecta al CMS Drupal y permite tomar control del CMS. Específicamente afecta a las versiones de Drupal anteriores a 7.58, 8.3.9, 8.4.6, y a 8.5.1. Existen varios exploits de manera pública.

Se recomienda actualizar el sistema de acuerdo a la información publicada en el siguiente enlace.

CVE-2019-1653 – Vulnerabilidad de divulgación de Información en Routers Cisco Small Business RV320 y RV325

Vulnerabilidad que afecta a algunos Router Cisco. Según la documentación oficial de Cisco la vulnerabilidad permite que un atacante obtenga información sensible de Routers que tengan versiones vulnerables. Esta vulnerabilidad por sí sola está clasificada como HIGH. Un atacante podría combinar esta vulnerabilidad con CVE-2019-1652 para ejecutar código de manera remota y privilegiada para tomar control del sistema.

Es recomendable actualizar a las versiones nuevas.

Se recomienda actualizar el sistema de acuerdo a la información publicada en el siguiente enlace.

CVE-2018-10562 – Command Injection Dasan GPON home routers

Vulnerabilidad que permite ejecución remota de código. No existe documentación oficial clara de cómo realizar una actualización. Existe un posible parche no testeado por LACNIC publicado el 20/07/2023 por parte de Vpnmentor.

Es recomendable ponerse en contacto con su proveedor para corregir este problema ya que existen exploits públicos que son muy simples de ejecutar por parte de un atacante.

CVE-2017-18368 – Inyección de código en routers Zyxel

Vulnerabilidad que afecta a los router domésticos ZyXEL P660HN-T1A v1 que posean el sistema operativo y versión TCLinux Fw $7.3.15.0 v001 / 3.40(ULM.0)b31.

Un atacante podría explotar una vulnerabilidad para inyectar código de manera remota y sin estar autenticados.

Existen botnets relacionadas al malware Gafgyt que explotan esta vulnerabilidad. Es recomendable actualizar el firmware como sugiere el fabricante.

CVE-2020-5902 – Ejecución remota de comandos en TMUI de F5

Para esta vulnerabilidad existe una advertencia de seguridad escrita por el CSIRT de LACNIC en el siguiente enlace.

https://csirt.lacnic.net/CVE-2020-5902

CVE-2019-16662 – Vulnerabilidad importante en rConfig RCE, podrían controlar todos los dispositivos de red de una organización

Vulnerabilidad clasificada como CRITICAL permite ejecución remota de código. Esta vulnerabilidad es importante ya que se trata de un software para gestionar dispositivos de redes. Un atacante malintencionado podría comprometer los dispositivos de redes que estén siendo gestionados por rConfig. Para esta vulnerabilidad existen exploits públicos.

Se recomienda actualizar el sistema a versiones nuevas.

CVE-2022-30525 – OS command injection vulnerability in the CGI program of Zyxel USG FLEX 100(W) firmware

Vulnerabilidad clasificada como CRITICAL que afecta a firmwares desactualizados de algunos routers Zyxel. Existen exploits públicos lo que hace que sea simple de explotar por atacantes.

Versiones afectadas por el problema

| Modelo afectado | Firmware afectado |

| USG FLEX 100(W), 200, 500, 700 | ZLD V5.00 through ZLD V5.21 Patch 1 |

| USG FLEX 50(W) / USG20(W)-VPN | ZLD V5.10 through ZLD V5.21 Patch 1 |

| ATP series | ZLD V5.10 through ZLD V5.21 Patch 1 |

| VPN series | ZLD V4.60 through ZLD V5.21 Patch 1 |

Tabla 5. Lista de dispositivos y versiones afectadas por la vulnerabilidad.

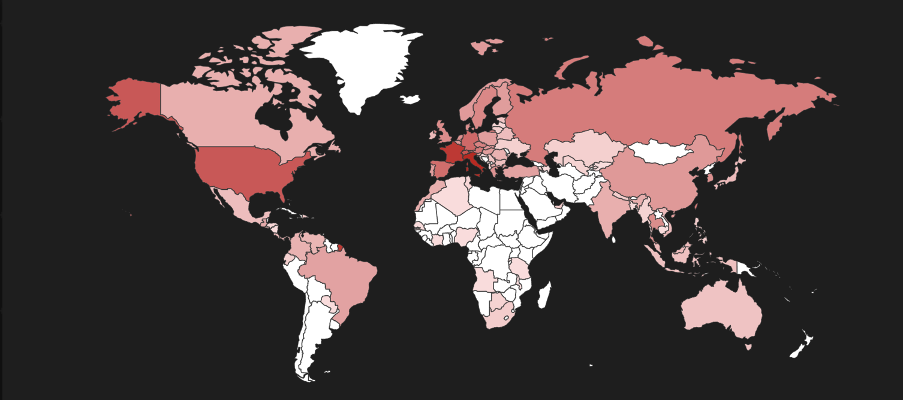

Distribución de Routers con las versiones afectadas

Gráfica 6. Distribución de routers expuestos a internet con las versiones afectadas. Fuente: Shodan

Se recomienda actualizar los sistemas con las versiones corregidas como lo menciona el fabricante.

Evidencia de ataques y actualizaciones

En el caso de que exista evidencia explícita de explotación de una vulnerabilidad, no se debería tomar en cuenta el puntaje EPSS sino que se recomienda realizar la actualización de los sistemas afectados de forma inmediata.

Un ejemplo de esto es el siguiente artículo donde el proveedor del software menciona que la vulnerabilidad CVE-2023-36884 está siendo explotada activamente.

Reflexiones finales

En el artículo se logró evidenciar que las vulnerabilidades más probables de ser explotadas no son nuevas. Por el contrario, son vulnerabilidades antiguas que poseen exploits simples de ser ejecutados.

Existen muchos sistemas expuestos a Internet que tienen sistemas antiguos, es necesario realizar concientización continua entre la comunidad técnica compartiendo información sobre vulnerabilidades que se publican en las noticias.

En suma, es importante estar informado sobre las vulnerabilidades, priorizar eficientemente su corrección y mantener los sistemas actualizados.

REFERENCIAS

API EPSS FIRST:

https://www.first.org/epss/api

API y nvdlib de NIST:

Artículo anterior:

Vulnerabilidad Log4Shell:

https://csirt.lacnic.net/advertencias-de-seguridad/vulnerabilidad-critica-en-apache-log4j-log4shell

Otras vulnerabilidades mencionadas:

https://www.manageengine.com/security/advisory/CVE/cve-2022-47966.html

https://tomcat.apache.org/security-9.html

Shadow Server Dashboard: