Abuso de tráfico en un IXP: cómo sucede y cómo protegerse

16/12/2024

Los puntos de intercambio de Internet (IXP) desempeñan un rol fundamental en la interconexión de redes autónomas, facilitando el intercambio eficiente de tráfico entre proveedores de servicios de Internet (ISP).

Los IXP -como cualquier infraestructura crítica- son susceptibles de sufrir ataques maliciosos. Una de esas posibilidades es el abuso de tráfico en un IXP. Durante LACNIC 42 LACNOG 2024, Douglas Fischer expuso sobre las estrategias que puede adoptar los IXP para protegerse del abuso de tráfico.

Los IXP. Los Puntos de Intercambio de Tráfico (IXP) son una infraestructura física que conecta múltiples redes, permitiendo el intercambio directo entre ellas. Esto reduce la dependencia de proveedores de tránsito y mejora tanto el rendimiento como los costos operativos. Puede compararse con un gran cruce de carreteras donde distintas rutas convergen para optimizar el flujo de vehículos o, en este caso, de paquetes de datos.

¿Cómo se produce el abuso? El abuso de tráfico en un IXP ocurre cuando una red utiliza de forma malintencionada las instalaciones de interconexión para transferir la carga de tráfico a terceros. Este tipo de prácticas puede sobrecargar las redes asociadas, generando costos adicionales e impactos negativos en su funcionamiento.

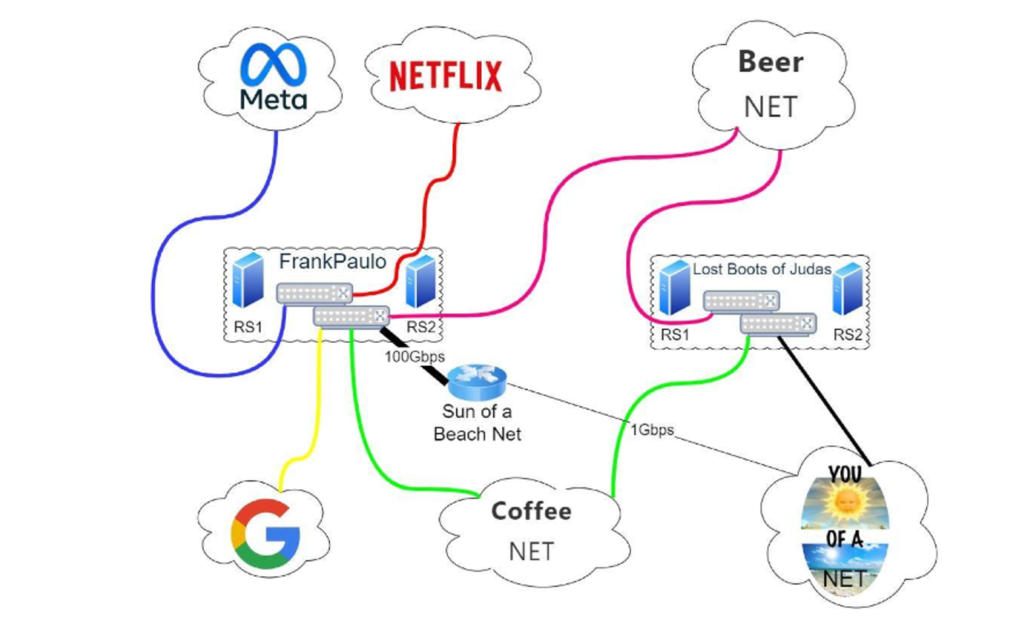

Fischer puso unos ejemplos. A uno de ellos lo llamó “Receta para las travesuras”. La red Sun of a Beach Net anuncia, a través de los Route-Servers de un IXP, sus rutas a redes asociadas como Juice Net y Coffee Net. Estas rutas son aceptadas e instaladas en la FIB (Forwarding Information Base) de las redes asociadas.

Un router de Sun of a Beach Net ubicado en Buenos Aires recibe paquetes destinados a Asunción y aprende las rutas correspondientes mediante iBGP.

Este router manipula la política de enrutamiento y cambia el next-hop de los paquetes, redirigiéndolos hacia direcciones en la LAN del IXP que pertenecen a Juice Net y Coffee Net. De esta manera, el tráfico es descargado de manera indebida en las redes asociadas, generando sobrecarga en sus recursos.

(Acceso libre, no requiere suscripción)

Este tipo de abuso refleja una estrategia donde el tráfico es mantenido en la red hasta un punto más distante o entregado de manera inapropiada.

¿Cómo protegerse? La prevención de estas prácticas comienza con la visibilidad y el control del tráfico en la red, advierte el experto brasileño. A continuación expuso medidas esenciales:

- Monitoreo continuo: utilizar herramientas como NetFlow, IPFIX o sFlow para recopilar datos detallados sobre el tráfico. Y analizar esa información para identificar patrones anómalos que puedan ser indicativos de abuso.

- Implementación de políticas de control: La sugerencia es en el plano de control, filtrar las rutas no deseadas en los route-servers y establecer políticas claras para aceptar o rechazar anuncios de rutas. En relación a los datos, Fischer recomienda aplicar políticas de filtrado (ACL) para bloquear tráfico malicioso. En ese sentido recomienda implementar FlowSpec para responder rápidamente a ataques basados en patrones de tráfico. Asimismo plantea adoptar la propagación de políticas de QoS mediante BGP o políticas de clase de destino para limitar el impacto de tráfico no deseado.

- Transparencia y colaboración: Fischer considera fundamental colaborar con otros miembros del IXP para definir y aplicar las mejores prácticas de seguridad. Asimos reportar los comportamientos maliciosos a los administradores del IXP y participar activamente en la mitigación de los impactos.

En resumen, el abuso de tráfico en los IXP es un desafío que puede comprometer la estabilidad de las redes asociadas y sobrecargar recursos valiosos. Adoptar un enfoque proactivo, con un monitoreo riguroso y controles efectivos, es fundamental para prevenir estas prácticas.