Atributos BGP Obsoletos na Região do LACNIC

28/01/2025

Por Guillermo Pereyra, Analista de Segurança no LACNIC, e Elisa Peirano, Analista de Dados de I+D no LACNIC

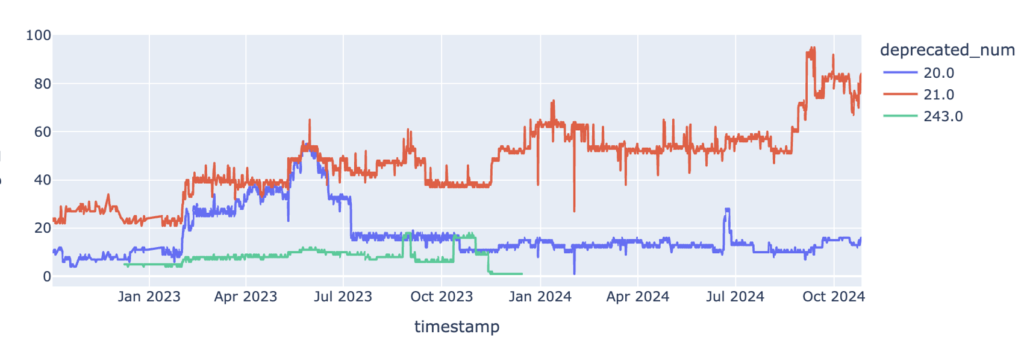

Em 2023, observou-se a queda de inúmeras sessões BGP devido à presença de atributos obsoletos nos anúncios BGP. Este incidente, que impactou a conectividade de diversos sistemas autônomos (AS), evidenciou a importância de manter uma infraestrutura de roteamento robusta e atualizada.

O que são os atributos BGP?

O protocolo BGP (Border Gateway Protocol) é fundamental para o funcionamento da Internet, pois permite que os Sistemas Autônomos (AS) troquem informações de rotas. As mensagens BGP UPDATE desempenham um papel essencial nesse processo, uma vez que anunciam novas rotas, modificam as existentes ou retiram aquelas que não são mais válidas. Essas mensagens incluem atributos que descrevem as características da rota, como o prefixo IP e a lista de AS pelos quais o tráfego passa.

Com o tempo, alguns atributos BGP tornam-se obsoletos devido a avanços tecnológicos ou mudanças nas necessidades operacionais. A IANA e os grupos de trabalho do IETF são responsáveis por gerenciar a criação e a obsolescência desses atributos.

A presença de atributos BGP obsoletos na rede pode gerar diversos problemas, como:

- Incompatibilidade entre roteadores: Diferentes versões de software podem interpretar atributos obsoletos de diferentes formas, o que pode levar à queda de sessões BGP ou à propagação de informações incorretas.

- Vulnerabilidades de segurança: Atributos obsoletos podem ser explorados por atacantes para manipular o tráfego ou causar interrupções no serviço.

- Complexidade desnecessária: A persistência de atributos obsoletos aumenta a complexidade da gestão da rede e dificulta a resolução de problemas.

O caso do atributo “Entropy Label”

Em 2 de junho de 2023, um Sistema Autônomo (AS) brasileiro anunciou uma de suas rotas com o atributo 28 (Entropy Label) ativado e marcado como transitivo, o que implica que ele deveria ser propagado para outros roteadores.

No entanto, o atributo BGP Entropy Label causou a queda de sessões BGP em roteadores além dos pares diretos do AS. Esse problema foi identificado em diferentes implementações do BGP, onde algumas versões lidaram de forma errada com esse atributo.

(Acesso livre, não requer assinatura)

Essa falha foi classificada como uma vulnerabilidade, frisando a necessidade de manter a consistência nas implementações do BGP, conforme o estado dos atributos obsoletos, a fim de evitar interrupções semelhantes no futuro.

Lista de dispositivos vulneráveis a ataques com atributos BGP malformados.

- CVE-2023-4481 (Juniper)

- CVE-2023-38802 (FRR)

- CVE-2023-38283 (OpenBGPd)

- CVE-2023-40457 (EXOS)

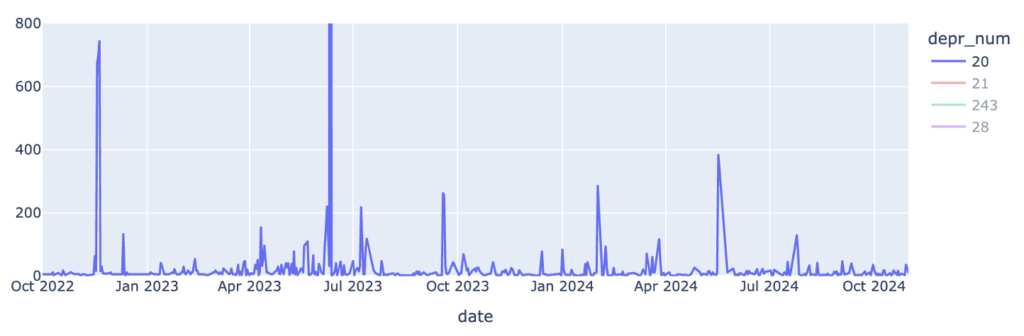

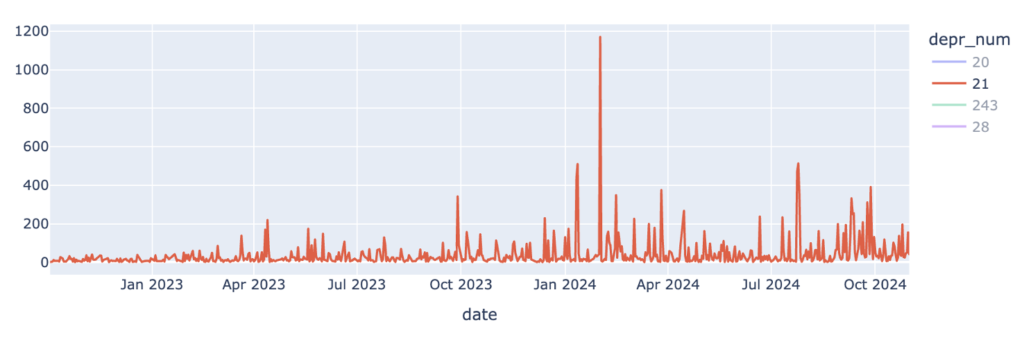

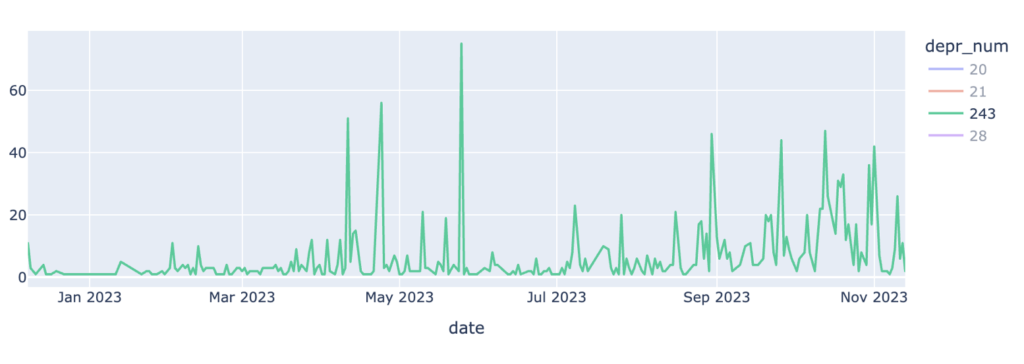

Análise de atributos obsoletos na região do LACNIC

As opiniões expressas pelos autores deste blog são próprias e não refletem necessariamente as opiniões de LACNIC.