Info-Stealers: prevenção e proteção contra roubo de informações

01/08/2024

A nossa prática constante de sensibilizar os usuários e organizações da região sobre as vulnerabilidades da Internet e a promoção de boas práticas ligadas à segurança cibernética, nos leva hoje a falar sobre os Info-Stealers. Visto que temos observado um avanço desta ameaça cibernética, devemos alertar e preparar a comunidade técnica sobre o assunto.

Os Info-Stealers constituem uma das ameaças cibernéticas que mais danos nos podem causar, já que têm a capacidade de roubar as nossas credenciais de acesso a um sistema, ou seja, o nome de usuário e a senha associada a esse usuário.

O que são os Info-Stealers? Este é um tipo de malware projetado para coletar credenciais de acesso e deois serem usadas para vazar informações confidenciais.

O seu principal objetivo é coletar informações de credenciais de acesso a diversos sistemas, por exemplo: credenciais que são guardadas automaticamente nos navegadores, dados bancários e financeiros, números de identificação pessoal, entre outros. Estes também podem coletar informações de navegadores da web, clientes de e-mail e outros aplicativos.

Como eles agem? Os Info-Stealers geralmente se espalham por vários meios, principalmente mediante e-mails de phishing (os mais usados), arquivos anexos maliciosos, sites infectados, vulnerabilidades de softwares ou através de software pirata, independentemente de o dispositivo ter ou não antivírus ativado.

As credenciais roubadas são vendidas no mercado negro ou em redes sociais usadas por cibercriminosos.

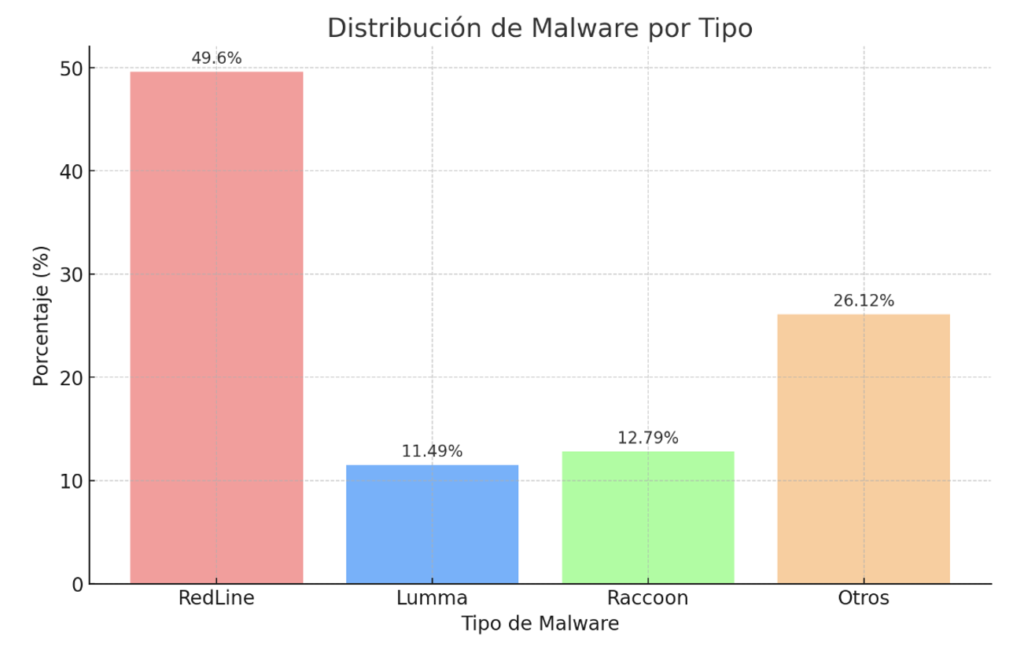

Quais lideram as estatísticas. Segundo o observatório do CSIRT do LACNIC as famílias de stealers que lideram as estatísticas em nossa região são RedLine, Raccoon e Lumma. A RedLine é responsável por quase 50% da incidência.

Os três são programas maliciosos que usam diferentes técnicas para coletar dados do computador infectado a fim de roubar credenciais de acesso para sua posterior venda no mercado negro. No gráfico a seguir vemos sua distribuição por tipo.

Cabe ressaltar que a categoria “Outros” inclui uma percentagem (14,6%) de Stealers genéricos, que são desenvolvidos para o roubo de uma grande variedade de dados.

Cuidar das informações. A coisa mais importante que temos são as nossas informações. Seja pessoal ou da nossa organização. É por isso que devemos protegê-las. Daí a importância de praticar um comportamento on-line seguro. Devemos estar mais atentos na navegação e garantir que a segurança na Internet seja percebida como uma responsabilidade partilhada por todos os atores (técnicos, profissionais e usuários).

Recomendações

- Devemos evitar práticas que possam colocar em risco nossos equipamentos, dispositivos e nossos dados, principalmente, nossas senhas.

- Devemos ter cuidado antes de abrir um e-mail ou baixar um arquivo anexo. A técnica de phishing foi projetada para convencer os usuários a abrir, clicar e baixar e-mails.

- Educar o usuário sobre phishing e outras táticas de engenharia social.

- Ter senhas fortes e robustas, não as salve nos browsers (navegadores).

- Usar autenticação de dois fatores sempre que possível. Usar um sistema de senha + autenticação multifator dobra a camada de proteção das chaves.

- Se o malware entrar no sistema, tente isolar o dispositivo ou dispositivos infectados.

- Uma vez detectado o problema, é necessário remediá-lo e proteger os ambientes da organização que poderiam estar comprometidos.

- Tomar precauções e informar se detectar ou suspeitar que as credenciais de acesso foram comprometidas. Além de modificar a senha, à menor suspeita, os possíveis afetados deverão comunicar imediatamente ao CSIRT da sua organização ou, na sua falta, à área de tecnologia.

Disponibilizamos o nosso CSIRT para reportar o incidente de segurança em caso de ameaça de um Info-Stealer, a fim de realizar a coordenação necessária para mitigá-lo. Lá temos até um plano para que as organizações desenvolvam melhorias em sua infraestrutura crítica.

Também contamos com serviços de formação para profissionais no nosso Campus LACNIC com cursos específicos sobre segurança e gestão de incidentes.

Nossa recomendação final para as organizações é implementar sistemas de monitoramento de credenciais de acesso e indicadores de comprometimento, implementar a autenticação de dois fatores e ter um plano de resposta para uma possível violação da segurança.

As opiniões expressas pelos autores deste blog são próprias e não refletem necessariamente as opiniões de LACNIC.