Como gerir recursos constantes de listas negras

16/06/2023

Por Guillermo Pereyra – Analista de Segurança – CSIRT LACNIC

Resumo

Esta temática tem sido alvo de debate em diversas listas de correio e, por outro lado, o CSIRT do LACNIC tem recebido relatórios relacionados a recursos de nossos associados que foram inclusos em uma ou mais listas negras. Esta situação gera certos problemas em seus sistemas, como a incapacidade de encaminhar correios eletrônicos ou acessar a determinados destinos. E é por isso que resulta evidente que haja preocupação dentro da nossa comunidade.

Neste artigo serão abordados diversos problemas associados à inclusão de recursos de Internet nas listas negras, bem como os motivos de estar nessas listas e as possíveis medidas a serem tomadas para ser excluído delas.

Introdução

Uma lista negra é um serviço oferecido por uma organização a um determinado público alvo. Neste serviço é publicado periodicamente um arquivo, contendo recursos de Internet que estiveram associados a algum evento de segurança no passado. Estes recursos podem ser endereços IP, números de sistemas autônomos (ASN) ou nomes de domínios.

Algumas organizações oferecem o serviço de forma gratuita e outras não. A arrecadação de fundos pode ser realizada através da cobrança aos usuários do serviço, acessando o arquivo com os recursos listados ou fazendo a solicitação de um pagamento às organizações atingidas, a fim de retirar os referidos recursos listados.

Para realizar esta listagem de recursos de Internet, essas organizações baseiam-se em sistemas que detectam algum tipo de atividade inabitual em um endereço IP ou em relatórios realizados pela comunidade.

Entre os sistemas que detectam ataques poderiam se tratar de honeypots, logs ssh enviados por alguma comunidade ou aplicativos como fail2ban que podem informar a um sistema central.

Disclaimer

LACNIC não está associado a nenhuma das organizações aqui referidas.

Neste artigo são mencionadas organizações de maneira informativa para ajudar nossos membros na tomada de decisões, caso estejam numa situação semelhante.

Motivos pelos quais poderá ser incluso em uma lista negra

Existem diferentes tipos de listas negras, mas em geral as organizações que administram estas relações possuem sensores do tipo honeypot[1] distribuídos, que detectam diferentes tipos de ataques.

Outras listas negras são geradas a partir de relatórios feitos pela comunidade para um servidor central. Quando um participante da comunidade detecta um endereço IP que está realizando uma atividade suspeita, informa o centralizador e é a organização administradora do serviço quem adiciona o endereço IP à correspondente lista negra. De forma geral, tudo o que chegar será incluso.

Os endereços IP podem constar nas listas pelo fato de terem participado em alguma destas categorias de atividades:

- Ataques de força bruta: Endereços IP que realizaram tentativas de acesso a sistemas reais ou a sensores honeypots.

- Ataques de denegação de serviço: Endereços IP que participaram de um ataque de denegação de serviço. Pode se tratar de endereços IP que estejam infectados com algum malware (como por exemplo: Mirai), ou bem pode se tratar de sistemas que possuam algum protocolo que esteja sendo usado para realizar estes ataques (ver nossos projetos sobre esta temática).

- Spam ou campanhas de marketing: Endereços IP que enviaram correios eletrônicos não desejados.

- Conteúdo suspeito: Endereços IP que estão sendo usados para armazenar ou distribuir malware, hosteando uma web phishing ou um site malicioso.

- Serviços expostos à Internet ou servidores mal configurados; Endereços IP pertencentes à rede TOR, Open Relay SMTP, Open Proxy, falta de registros PTR, etc.

Problemas associados a listas negras

O problema principal não é estar nestas listas negras, mas sim é o uso que os diferentes administradores fazem destes recursos para a realização dos bloqueios.

Se um administrador utilizar uma lista negra que coleta endereços IP que estiveram enviando spam, em geral ele bloqueará estes endereços para não receber correios desde essa origem.

Por outro lado, se for utilizada uma lista negra associada a ataques de infraestrutura, por exemplo: tentativas de acesso negadas por ssh, o administrador bloqueará então esse recurso para que este não possa realizar à infraestrutura que ele administra.

Existem listas negras que lidam com diferentes níveis de granularidade. Por exemplo, partindo desde um IP, depois todo o prefixo ao qual o IP pertence e, em casos extremos, chegam a pôr na lista todos os prefixos associados a um ASN.

Como verificar se um recurso está na lista

Para verificar os recursos que temos na lista, devemos percorrer cada uma das organizações que administram essas listas.

Em geral estas organizações oferecem tanto um arquivo descarregável, consultas DNS, dashboard com dados ou um serviço com uma API à qual é possível fazer consultas.

Para percorrer estas listas negras, podemos criar um sistema próprio ou utilizar algo já existente. Dentro das ferramentas existentes é possível encontrar sites online que oferecem uma análise grátis através das listas negras ou do código aberto, que pode ser encontrado em repositórios públicos. No entanto, é importante mencionar que alguns destes últimos podem ser achados sem manutenção.

A seguir citamos duas ferramentas de análise online, mas existem outras:

Medidas a serem tomadas se o recurso estiver na lista

Considerando que cada lista negra possui diferentes objetivos, o primeiro que devemos fazer é verificar qual tipo de lista negra é a que contém os recursos, para decidir assim a ação a ser tomada.

- Analisar e determinar se o IP da lista corresponde a um cliente com IP fixo, dinâmico ou é um endereço que está sendo utilizado pela própria organização.

- Se o recurso IP estiver na lista negra relacionada ao spam, podemos nos deparar com diferentes situações e soluções. Como podem ser:

- Servidores de correios vulnerados: Se o sistema foi comprometido é necessário reinstalá-lo completamente, a fim de assegurar-nos que não tenha ficado uma porta traseira (backdoor).

- Servidores mal configurados: Pode ser que nosso servidor de correio esteja permitindo o relay2 de correios desde qualquer host na Internet. Outra razão poderia ser que no servidor DNS não coincida o registro A ou AAAA para nosso servidor de correio com o registro PTR desse IP (FCrDNS[2]).

- Contas de correio comprometidas: poderia se tratar de algum usuário que tenha seus acessos ao servidor de correio comprometidos, por ter caído em um phishing ou malware e que um atacante esteja usando essa caixa de mensagens para enviar spam.

- Sistemas operativos vulnerados: na maioria dos casos são computadores pessoais que foram infectados por um malware, mas pode se tratar também de dispositivos IoT comprometidos. Neste caso, temos que identificar o dispositivo e excluir o malware. Outra medida pode ser gerir o uso do porto 25 para os clientes domésticos ou os que não deveriam enviar correios normalmente; para mais informação sobre este assunto veja a seção de leituras sugeridas.

- Analisar e determinar se o recurso está na lista porque algum sistema dessa rede foi comprometido, neste caso é necessário identificar o sistema afetado e realizar os procedimentos correspondentes para excluir o malware.

- Caso o recurso IP esteja hospedando malware ou phishing, é necessário excluir a web ou o recurso malicioso. Em alguns casos esta tarefa implica entrar em contato com o cliente para solicitar colaboração na solução do problema.

- Em ocasiões é difícil encontrar o sistema afetado, já que algumas listas negras não proveem evidência como registros (logs), domínios, URL ou marcas de tempo (timestamp). Nesta situação é necessário utilizar outras plataformas dedicadas à detecção de ataques a sistemas mal configurados expostos à Internet.

Claro que, como medida para resolver o problema, não devemos descartar a opção de entrar em contato com o administrador da rede à qual não conseguimos acessar. Devemos conseguir um contato para pedir-lhe que retire o bloqueio dos nossos recursos ou que nos adicione à lista branca. Para isso podemos usar o ponto de contato do whois, algum centro de resposta que tenha contato com os administradores, listas de correio da comunidade ou contato da website. Se não for possível acessar desde a nossa rede para comunicar-se via correio eletrônico, devem ser procuradas outras alternativas como redes sociais, uso de proxys confiáveis, chamada telefônica, etc.

Sites para consulta

Na Internet há vários serviços deste estilo, muitos deles baseados em comunidades de honeynets ou que realizam escâner e mostram os resultados nas suas websites.

Módulo de segurança de MiLACNIC

Os usuários, técnicos e administrativos do MILACNIC podem acessar os relatórios de segurança que estão no módulo de segurança dos sistemas.

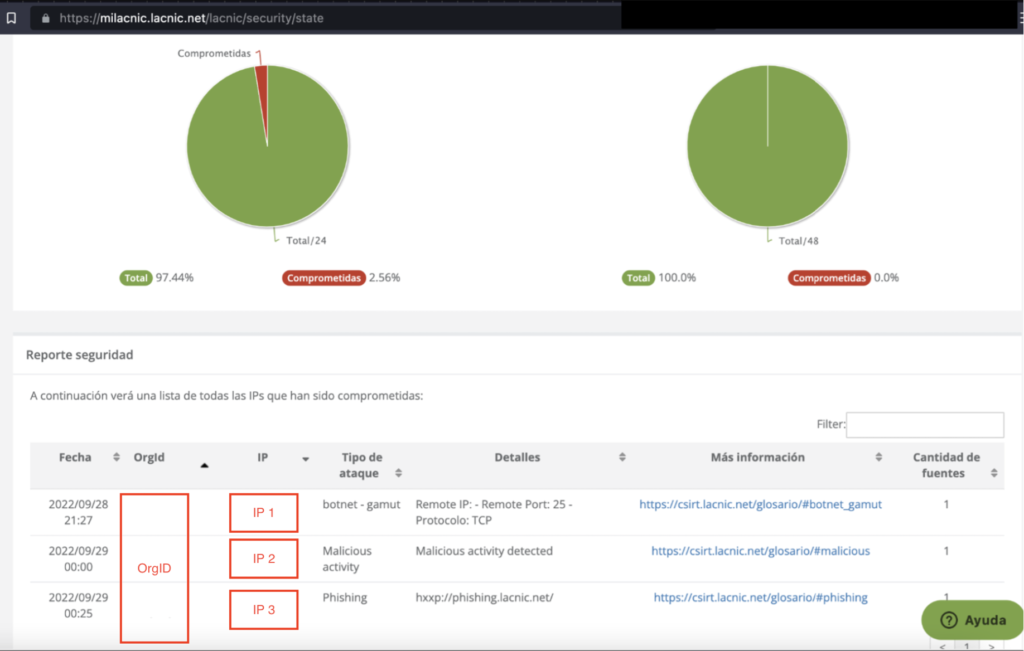

Imagem 1. Dashboard do módulo de segurança do MiLACNIC

Neste dashboard compartilham com a organização que tem alocados os endereços IP que estiveram envolvidos em algum tipo de atividade anteriormente mencionada.

Estes dados são coletados através de nossa rede de sensores distribuída em redes de nossos membros, bem como mediante organizações de confiança que nos enviam esses dados.

Para obter mais informação sobre este projeto, veja no final deste artigo as leituras recomendadas.

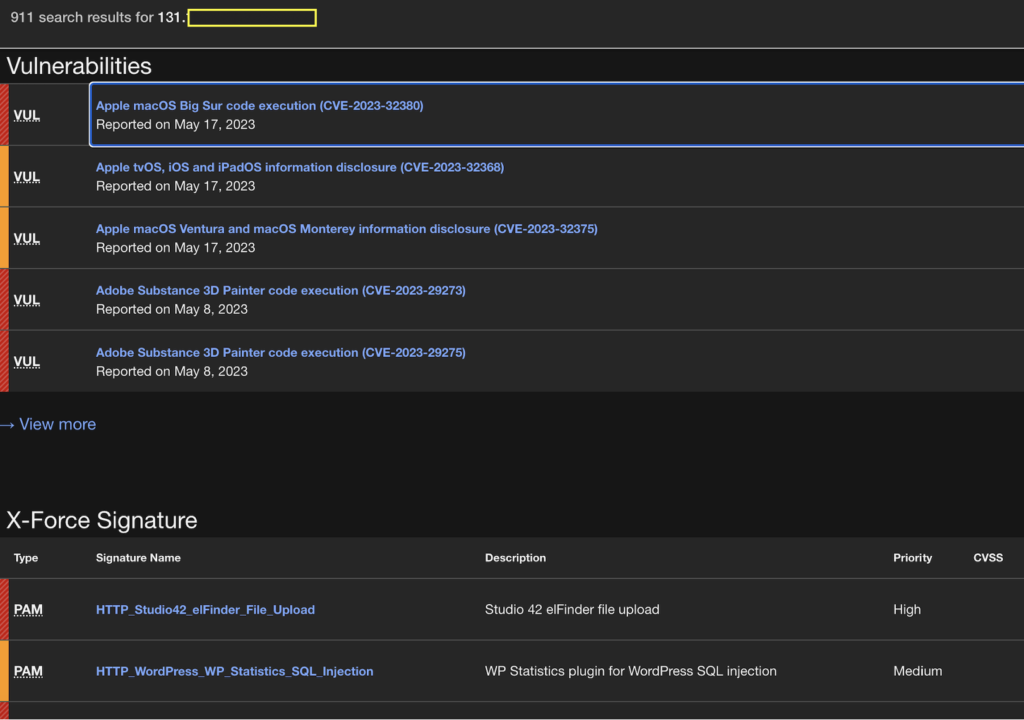

IBM XForce

Plataforma de troca de indicadores de compromisso. É possível colocar um IP ou prefixo IP ou algum outro indicador de compromisso no navegador.

Imagem 2. Exemplo de uso de IBM XForce para encontrar problemas relacionados a um IP

Web: https://exchange.xforce.ibmcloud.com/

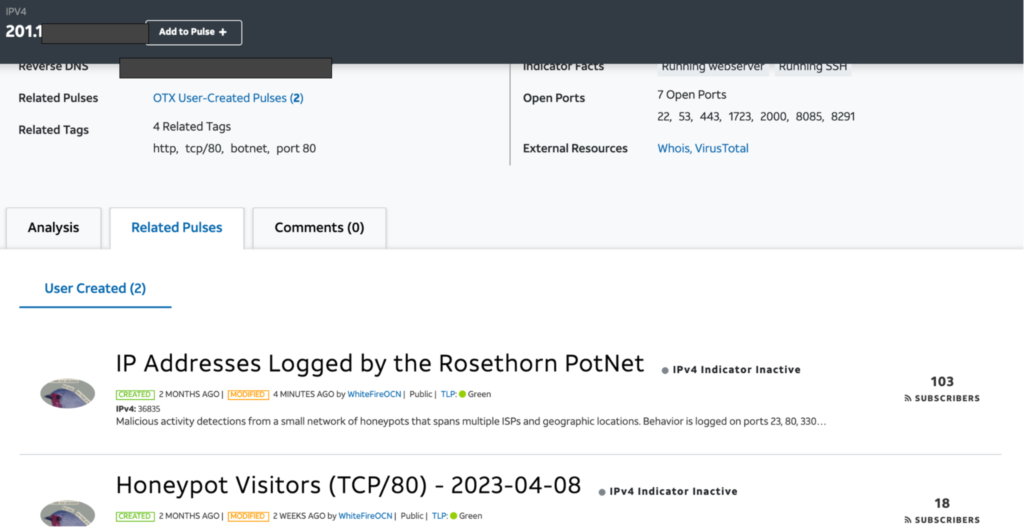

Open threat exchange (OTX)

Plataforma com as mesmas funções que a anterior. Em ambas as plataformas poderia ser colocado o IP constante da lista para que nos dê informação sobre ameaças relacionadas a esse endereço.

Imagem 2. Exemplo de uso de OTX para encontrar problemas relacionados a um IP

Web: https://otx.alienvault.com/

Outras plataformas disponíveis

As seguintes plataformas realizam escâner a recursos IP e oferecem informação gratuita relacionada a serviços expostos que podem estar sendo utilizados pelos golpistas, razão pela qual o recurso IP ficará na lista.

Shodan – https://www.shodan.io/

Censys –https://censys.io/

Shadowserver – https://shadowserver.org/

Existem outras plataformas do mesmo estilo que podem ser usadas

Reflexões finais

É importante estar informado sobre o comportamento das listas negras, assim como das medidas a serem tomadas se os recursos que estiverem sob a administração da organização constarem na lista.

É fundamental entender os possíveis fatores de ser incluso em uma lista negra e realizar as ações específicas para solucionar o problema. Desta forma, nossos usuários ou clientes podem evitar bloqueios e restrições no acesso a serviços da Internet.

Lembrar que cada lista negra possui um ponto de contato ou um procedimento para retirar um recurso da Internet que consta nessa mesma lista. Algumas solicitam um pagamento para remover o recurso, outras oferecem remover o recurso temporalmente e se voltarem a cair em seus sistemas, voltarão a serem colocados na lista. Em outro artigo, iremos através de algumas listas negras para explicar melhor este item.

Material de leituras sugeridas

Gestão porto 25 por NiCbr/CGIbr/CERTbr

https://www.antispam.br/estatisticas/

https://www.cgi.br/media/docs/publicacoes/1/CadernoCGI_Estudos1_Ingles.pdf

Módulo de segurança do MiLACNIC

[1] Software que simula ser un sistema vulnerable con el objetivo de detectar ataques

[2] https://es.wikipedia.org/wiki/Forward_confirmed_reverse_DNS