Os riscos de ignorar o IPv6 na sua rede

23/10/2024

Por Carolina Badano, Coordenadora de Comunicações do LACNIC

Como parte de sua apresentação no evento LACNIC 42 LACNOG 2024 em Assunção Paraguai, o analista de redes e professor da Universidade de Campinas Henri Alves de Godoy enfatizou a urgência de monitorar as redes em pilha dupla, e salientou os riscos de negligenciar o protocolo IPv6. A seguir, resumimos os aspectos mais relevantes de seu trabalho.

IPv6: qual é a situação atual da conectividade?

Embora vivamos numa era em que o IPv6 está integrado na maioria dos dispositivos, e onde países como o México, Brasil e Uruguai já ultrapassaram 50% de adoção, o especialista afirmou que é comum que as pessoas o abordem afirmando que não têm o IPv6 na sua rede. “Isso é um erro e às vezes até um risco porque a pessoa não entende por que o fornecedor não está integrando a direção global”, acrescentou Alves.

Além disso, os criminosos cibernéticos também estão evoluindo e usando o IPv6, bem como os botnets.

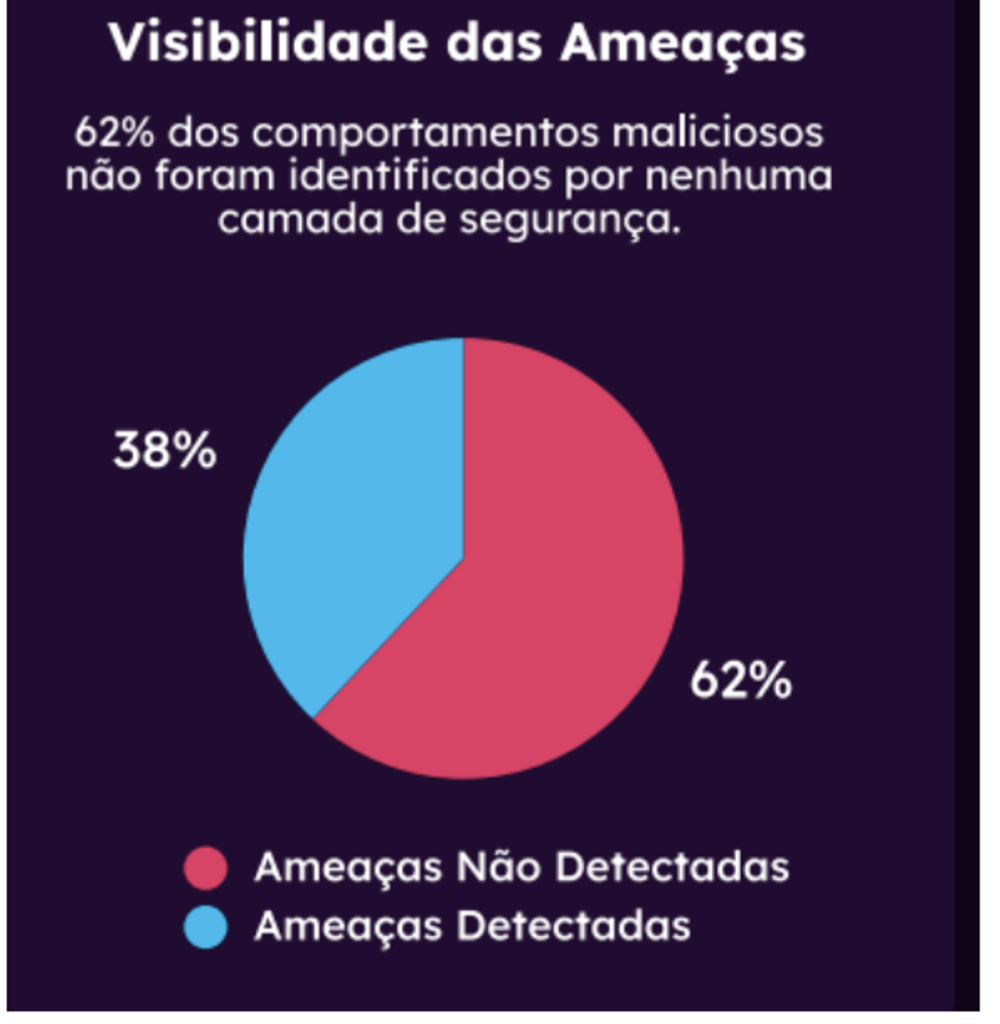

Segundo o especialista, muitos honeypots (sensores que coletam informações sobre o comportamento dos invasores da Internet) ainda não estão configurados para coletar dados no IPv6 e alguns relatórios de inteligência de ameaças ainda ignoram o protocolo. A imagem a seguir mostra a porcentagem de comportamento malicioso que não foi identificado por nenhuma camada de segurança.

Assim, Alves conclui que existe um tráfego invisível que não podemos ignorar e que deve ser tratado com urgência.

Quais são os riscos de ignorar o IPv6 na nossa rede?

Desconhecer a presença do IPv6 nos leva a não ter controles de acesso robustos ou bloqueios. Um invasor pode, com uma simples varredura na rede IPv4, descobrir que há um endereço IPv6 e a partir daí fazer uma movimentação lateral nos sistemas internos e assim escapar dos mecanismos de detecção.

Alves apresentou 3 exemplos práticos (testados em ambiente de laboratório controlado) que podem acontecer quando não monitoramos o tráfego IPv6:

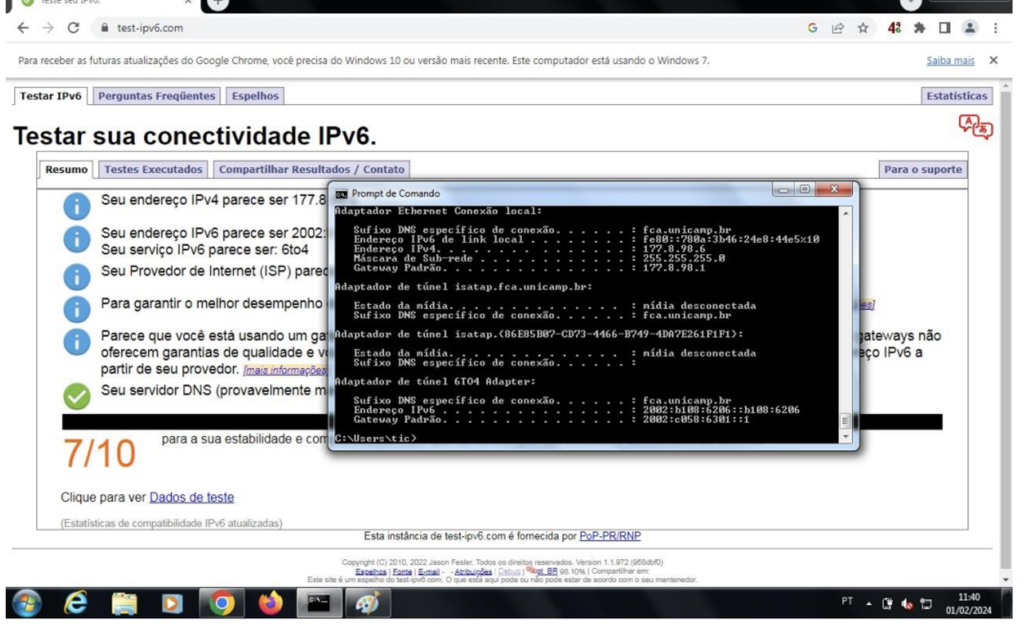

- Túneis automatizados: comprometem a experiência do usuário e desviam o tráfego

Esses métodos são ativados automaticamente em alguns sistemas operacionais e, se não forem monitorados adequadamente, podem redirecionar o tráfego, expondo vulnerabilidades críticas. Os túneis ainda podem resultar em uma abertura de uma brecha para a exfiltração de dados, durante a comunicação IPv6 encapsulada em IPv4, em uma comunicação não monitorada e protegida adequadamente.

- Exfiltração de dados em redes não monitoradas. Usa canais secretos e realiza uma transferência intencional secreta de dados. É difícil de detectar porque são usados protocolos e portas legítimos (por mais informações, consulte o seguinte artigo sobre infostealers).

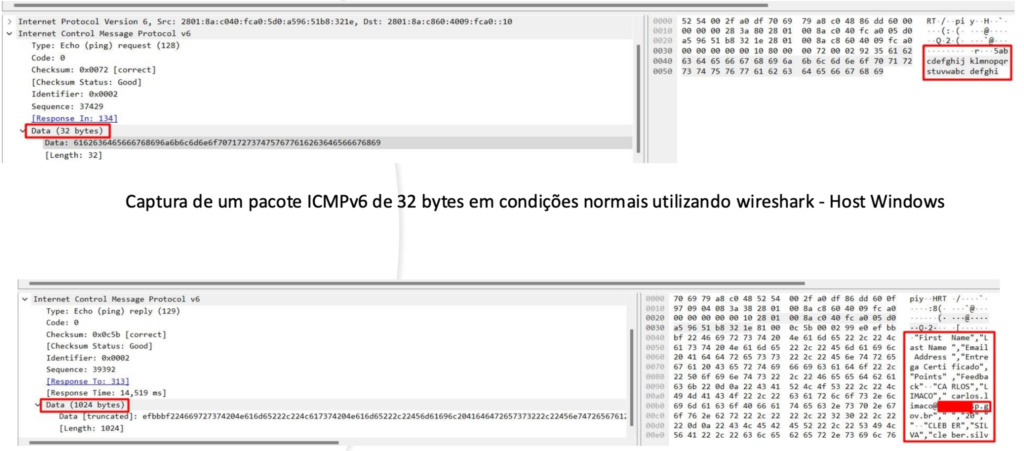

Exfiltração via ICMPv6:

O ICMPv6 é um protocolo essencial para o funcionamento do IPv6, usado principalmente para diagnósticos de rede, como o envio de pacotes “ping”. No entanto, cibercriminosos podem abusar desse protocolo para exfiltrar dados, utilizando pacotes ICMPv6 como meio de transporte para informações sensíveis.

Figura 1

Na Figura 1, um invasor pode usar o ICMPv6 para encapsular dados de uma planilha confidencial em pacotes de 1024 bytes, invisíveis para soluções de monitoramento que costumam focar em camadas superiores, como a camada de aplicação.

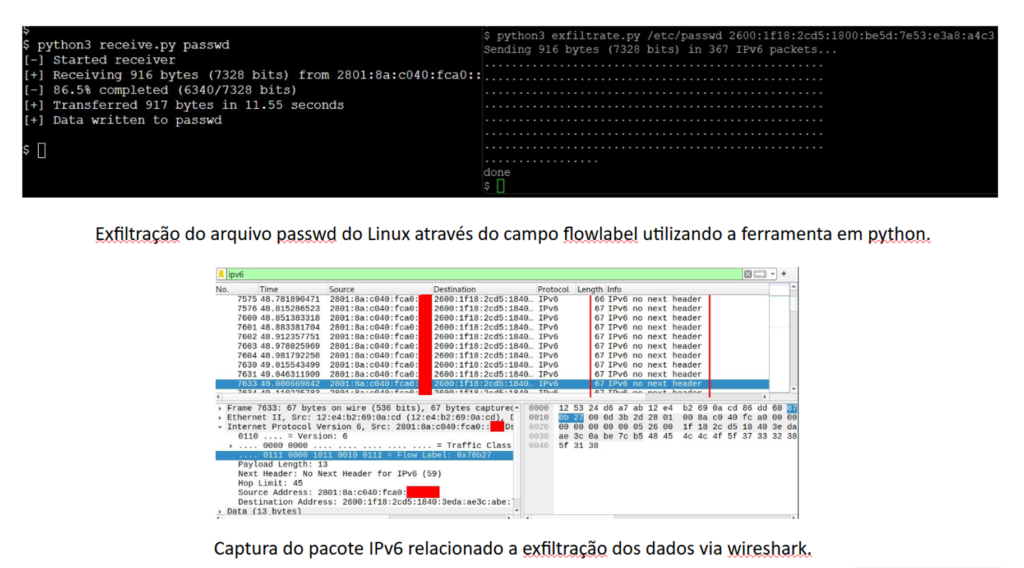

Exfiltração via Flowlabel

O campo flowlabel no cabeçalho do IPv6 é uma característica muitas vezes ignorada pelos sistemas de segurança, pois é visto como inofensivo. No entanto, ele pode ser utilizado para criar canais secretos de comunicação, armazenando e transmitindo dados sem que o tráfego seja identificado como suspeito.

Na Figura 2, utilizando uma ferramenta como a IPv6teal, um atacante pode esconder dados, como arquivos de senhas do sistema (passwd no Linux), dentro do campo flowlabel. Como o flowlabel é um campo legítimo, ele passa despercebido pelos sistemas de detecção de intrusões (IDS) ou firewalls que não foram ajustados para monitorá-lo.

Figura 2

- Anúncios de roteadores não autorizados – Router Advertisement (RA). Como todos os equipamentos são capazes de receber um endereço IPv6, um anúncio não autorizado pode alterar o comportamento de uma rede, com risco de violações das políticas de segurança.

O especialista recomenda analisar a real necessidade de manter anúncios de roteadores nos bancos de dados e servidores.

Os principais problemas são:

Interrupção de Conectividade: Um RA não autorizado pode fazer com que dispositivos mudem automaticamente para IPv6, ignorando as políticas de segurança configuradas para IPv4. Isso pode resultar em falhas de conectividade ou expor a rede a novos tipos de ataques.

Vulnerabilidades de Políticas de Segurança: Muitas redes têm políticas robustas para IPv4, mas a transição automática para IPv6 pode deixar brechas significativas, já que as regras de firewall e outros mecanismos de controle podem não estar configurados para o tráfego IPv6.

Como exemplo prático, podemos citar um RA não autorizado pode fazer com que um servidor mude de IPv4 para IPv6, ignorando as regras de firewall configuradas para IPv4. Isso permitiria que tráfego malicioso fosse roteado sem restrições, expondo a rede a ataques. A implementação de ferramentas como o RA Guard ajuda a mitigar esse tipo de ameaça, mas é crucial que as políticas de segurança estejam alinhadas tanto para IPv4 quanto para IPv6.

Em LACNIC41, Ernesto Sanchez apresentou o trabalho “Análisis de seguridad de IPv6 con Containerlab” que pode ser acessado em https://lacnic41.lacnic.net/es/programa/presentaciones-y-videos e que trata justamente sobre a aplicação do RA Guard.

Para encerrar, Henri colocou uma série de boas práticas a levar em conta:

- Monitorar os padrões de tráfego de saída

- Monitorar o volume e frequência da transmissão de dados pelos usuários (pode ser feito usando fluxos na rede)

- Instalar controles técnicos apropriados para evitar ataques de phishing

- Implementar o gerenciamento de identidade e acesso (IAM)

Concluindo, a integração e o monitoramento do IPv6 não podem ser ignorados, e o IPv6 nunca deve ser desativado. “Esse é um crime que as pessoas cometem”, afirmou o especialista.

Além disso, é necessário preparar adequadamente nossas equipes para realizar uma gestão eficaz de redes pilha dupla.

Hoje existem limitações dos sistemas de monitoramento e gerenciamento de eventos de segurança (SIEM) em ambientes de pilha dupla. Portanto, é necessário criar estratégias para uma integração eficaz tanto para o protocolo IPv4 quanto para o IPv6 nos sistemas de segurança.

Confira a apresentação completa de Henri Alves aqui

As opiniões expressas pelos autores deste blog são próprias e não refletem necessariamente as opiniões de LACNIC.