Abuso de tráfego em um IXP: como acontece e como se proteger

16/12/2024

Os pontos de troca da Internet (IXP) desempenham um papel fundamental na interconexão de redes autônomas, facilitando a troca eficiente de tráfego entre provedores de serviços da Internet (ISP).

Os IXP, como qualquer infraestrutura crítica, são suscetíveis a ataques maliciosos. Uma dessas possibilidades é o abuso de tráfego em um IXP. Durante o LACNIC 42 LACNOG 2024, Douglas Fischer falou sobre as estratégias que os IXP podem adotar para se protegerem do abuso de tráfego.

Os IXP. Os Pontos de Troca de Tráfego (IXP) são uma infraestrutura física que conecta múltiplas redes, permitindo a troca direta entre elas. Isso reduz a dependência dos provedores de tráfego e melhora tanto o desempenho quanto os custos operacionais. Pode ser comparado a um grande entroncamento rodoviário onde diferentes rotas convergem para otimizar o fluxo de veículos ou, neste caso, de pacotes de dados.

Como ocorre o abuso? O abuso de tráfego em um IXP ocorre quando uma rede usa maliciosamente os recursos de interconexão para transferir a carga de tráfego para terceiros. Este tipo de práticas pode sobrecarregar as redes associadas, gerando custos adicionais e impactos negativos no seu funcionamento.

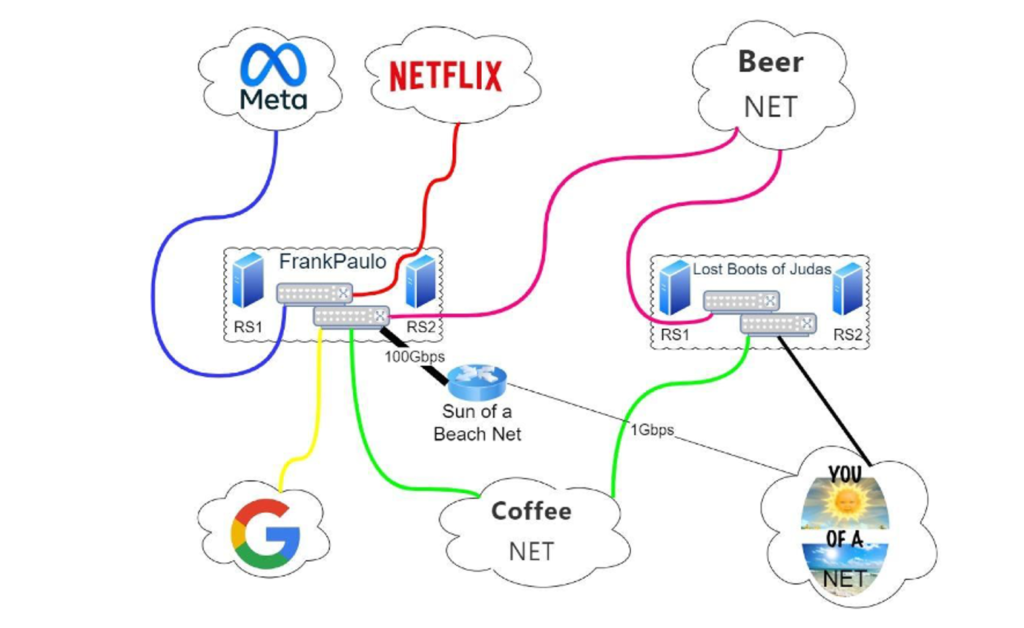

Fischer colocou alguns exemplos. Ele chamou um deles de “Receita para travessuras”.A rede Sun of a Beach Net anuncia, através dos Route-Servers de um IXP, suas rotas para redes associadas como Juice Net e Coffee Net. Estas rotas são aceitas e instaladas na FIB (Forwarding Information Base) das redes associadas.

Um roteador Sun of a Beach Net localizado em Buenos Aires recebe pacotes destinados a Assunção e aprende as rotas correspondentes usando iBGP.

Este roteador manipula a política de roteamento e altera o próximo salto dos pacotes, redirecionando-os para endereços na LAN do IXP que pertencem à Juice Net e Coffee Net. Dessa forma, o tráfego é baixado de forma indevida nas redes associadas, gerando sobrecarga nos seus recursos.

Este tipo de abuso reflete uma estratégia em que o tráfego é mantido na rede até um ponto mais distante ou entregue de forma inadequada.

Como se proteger? A prevenção dessas práticas começa pela visibilidade e controle do tráfego na rede, alerta o especialista brasileiro. A seguir, ele expôs medidas essenciais:

- Monitoramento contínuo: usar ferramentas como NetFlow, IPFIX ou sFlow para coletar dados detalhados sobre o tráfego. E analisar essas informações para identificar padrões anômalos que possam ser indicativos de abuso.

- Implementação de políticas de controle: a sugestão é no plano de controle, filtrar as rotas indesejadas nos servidores de rotas e estabelecer políticas claras para aceitar ou rejeitar anúncios de rotas. Em relação aos dados, Fischer recomenda a aplicação de políticas de filtragem (ACL) para bloquear tráfego malicioso. Nesse sentido, recomenda a implementação do FlowSpec para responder rapidamente a ataques baseados em padrões de tráfego. Também propõe a adoção da propagação de políticas de QoS através de BGP ou políticas de classe de destino para limitar o impacto do tráfego indesejado.

- Transparência e colaboração: Fischer acredita que é fundamental colaborar com outros membros do IXP para definir e aplicar as melhores práticas de segurança. Assim mesmo, denunciar os comportamentos maliciosos aos administradores do IXP e participar ativamente na mitigação dos impactos.

Em resumo, o abuso de tráfego nos IXP é um desafio que pode comprometer a estabilidade das redes associadas e sobrecarregar recursos valiosos. Adotar uma abordagem proativa, com um monitoramento rigoroso e controles eficazes, é fundamental para prevenir estas práticas.

Confira a apresentação aqui

Link para o vídeo aqui