Amenaza persistente: vulnerabilidad crítica en dispositivos de red

25/04/2024

Por Guillermo Pereyra, Analista de seguridad de LACNIC CSIRT

Una vulnerabilidad ya conocida

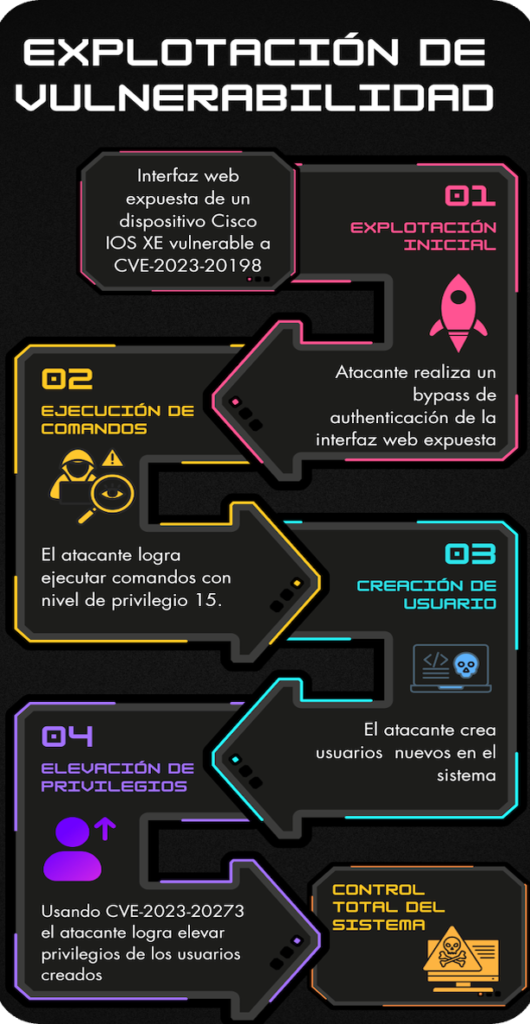

A mediados de octubre de 2023, CISCO publicó la vulnerabilidad CVE-2023-20198 que afecta la interfaz de usuario (Web UI) del software Cisco IOS XE.

Esta vulnerabilidad permite obtener acceso inicial no autorizado a una interfaz web expuesta y ejecutar comandos con privilegios para crear un usuario.

En este artículo veremos cómo esta vulnerabilidad afecta la región de América Latina y Caribe, qué medidas estamos tomando desde el CSIRT de LACNIC y que podemos hacer para corregirla.

Una vulnerabilidad que afecta nuestra región

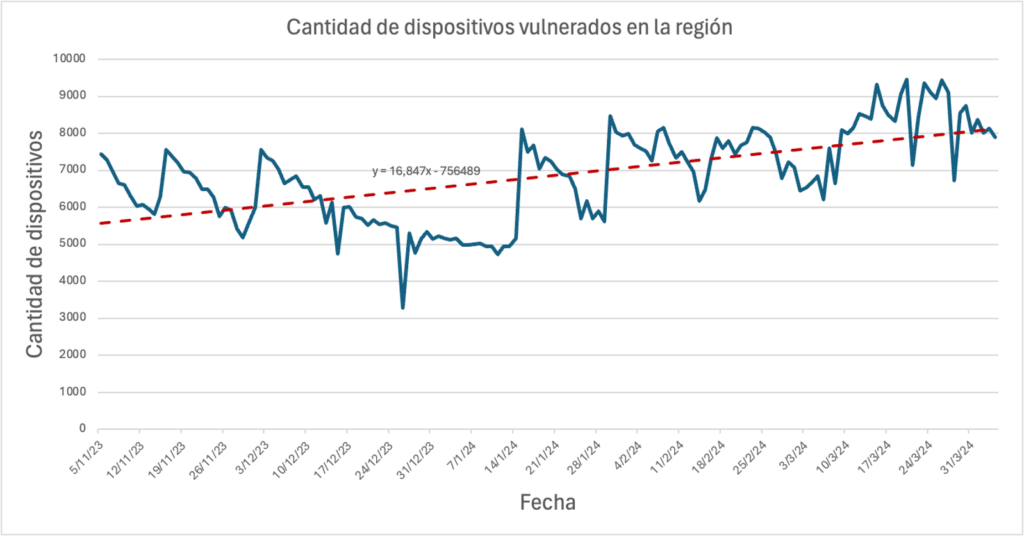

Desde el LACNIC CSIRT hemos observado un crecimiento en la cantidad de dispositivos de la región afectados por esta vulnerabilidad desde que fue publicada.

Según los datos recopilados, se ha detectado un promedio de 17 dispositivos vulnerados por día en los últimos 5 meses, como se muestra en la gráfica a continuación.

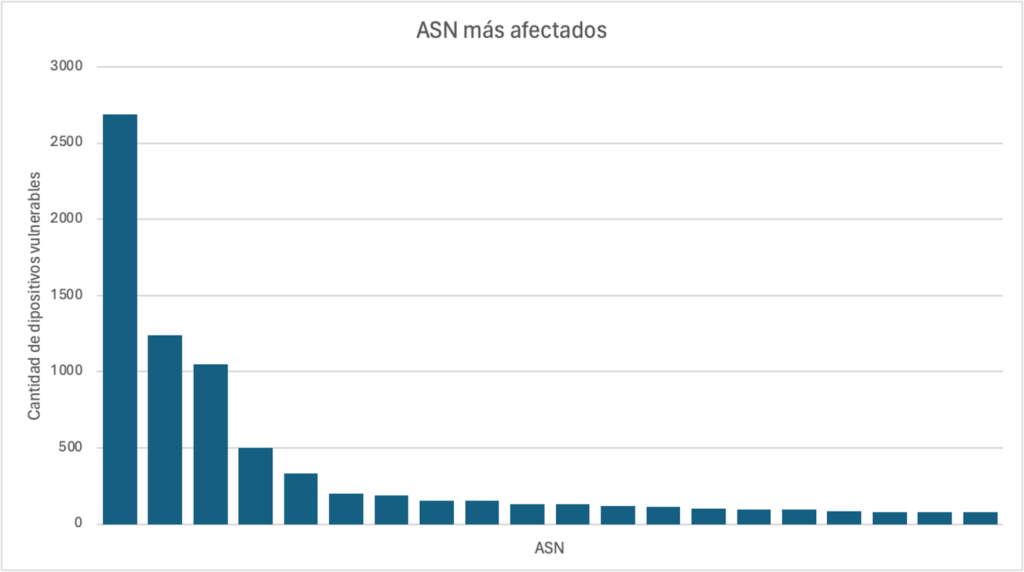

Si comparamos los datos separando por ASN afectado, observamos que el problema afecta aproximadamente a 900 ASN distintos. En la siguiente gráfica es interesante observar cómo el problema se concentra en pocos ASN.

Continúan existiendo más de 8000 dispositivos de red vulnerables a este problema a pesar de contar con actualizaciones y correcciones desde hace más de 5 meses.

Acciones tomadas por el LACNIC CSIRT

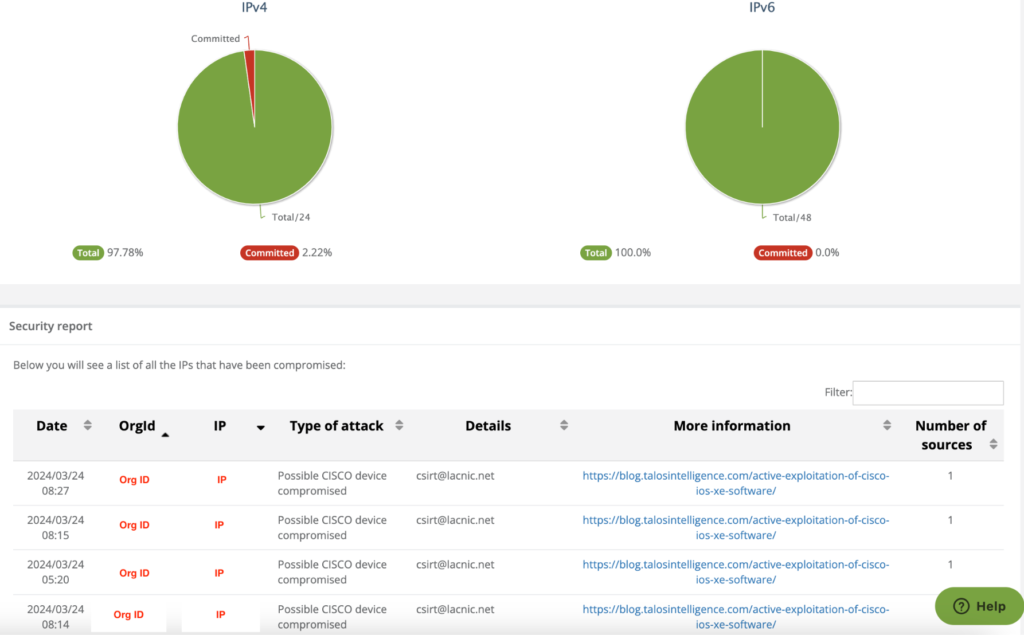

Desde el equipo de respuesta de LACNIC informamos a aquellas organizaciones que están exponiendo un servicio web de IOS XE y que podrían ser vulnerables.

Alertamos utilizando el módulo de seguridad de MiLACNIC para que las organizaciones puedan identificar y mitigar cualquier posible amenaza que pueda estar ocurriendo en sus redes.

Detección y corrección de la vulnerabilidad

¿Cómo puedo saber si mi dispositivo es vulnerable?

El dispositivo es vulnerable si se expone la interfaz web de las siguientes versiones de IOS XE:

| Configuración CPE | Versión afectada Desde (Incluída) | Versión afectada Hasta (Excluida) |

|---|---|---|

| cpe:2.3:o:cisco:ios_xe:*:*:*:*: *:*:*:* | 16.12 | 16.12.10a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.3 | 17.3.8a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.6 | 17.6.6a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.9 | 17.9.4a |

¿Mi dispositivo fue atacado?

Algunas verificaciones que recomienda TALOS, el equipo de seguridad de CISCO, son las siguientes:

- Analizar los registros del sistema en busca de cualquier mensaje que incluya el campo “user” asociado a un usuario desconocido.

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line

%SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user][Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023

- Analizar en los registros del sistema algún archivo extraño en el campo “filename”:

%WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename

¿Cómo lo puedo corregir?

Para corregir el problema se recomienda actualizar los dispositivos. Como medida mitigadora es posible apagar la administración web hasta no tener la actualización adecuada o reducir la exposición bloqueando el acceso hacia Internet. Para más información sobre cómo realizar la mitigación, recomendamos acceder al sitio web de CISCO en las referencias de este artículo.

Resumen

La región de América Latina y el Caribe presenta un crecimiento de dispositivos afectados por las vulnerabilidades CVE-2023-20198 y el CVE-2023-20273. Aunque estas vulnerabilidades fueron identificadas y corregidas hace cinco meses, muchos dispositivos siguen siendo vulnerables. Existen varias pruebas de concepto y exploits para estas vulnerabilidades. Esto lleva a un aumento en los ataques por parte de actores maliciosos.

Desde el LACNIC CSIRT hemos estado trabajando activamente para abordar este problema utilizando herramientas como MILACNIC para alertar a las organizaciones sobre los riesgos y ayudar en la detección y mitigación de posibles amenazas en sus redes. Es importante que las organizaciones tomen medidas para proteger sus dispositivos, incluyendo la actualización de software o la implementación de medidas de mitigación recomendadas.

Solicitamos la difusión del artículo con aquellas organizaciones que posiblemente estén usando estos dispositivos.

RECOMENDACIÓN

Se insta a las organizaciones a aplicar las actualizaciones correspondientes de forma inmediata.

Referencias:

https://blog.talosintelligence.com/active-exploitation-of-cisco-ios-xe-software/

https://csirt.lacnic.net/articulos-y-novedades/modulo-de-seguridad-de-milacnic